–°–ī–Ķ–Ľ–į–≤ –Ņ—Ä–ĺ–Ī—Ä–ĺ—Ā –Ņ–ĺ—Ä—ā–ĺ–≤ –ī–Ľ—Ź WEB —Ā–Ķ—Ä–≤–Ķ—Ä–į –≤ –Ľ–ĺ–ļ–į–Ľ—Ć–Ĺ–ĺ–Ļ —Ā–Ķ—ā–ł, –≤—Ā–Ķ –ĺ—ā–Ľ–ł—á–Ĺ–ĺ —Ä–į–Ī–ĺ—ā–į–Ķ—ā –Ĺ–ĺ —Ä–ĺ–≤–Ĺ–ĺ –ī–ĺ —ā–Ķ—Ö –Ņ–ĺ—Ä, –Ņ–ĺ–ļ–į –ľ—č –Ĺ–Ķ –Ņ–ĺ–Ņ—č—ā–į–Ķ–ľ—Ā—Ź –Ņ–ĺ–Ľ—É—á–ł—ā—Ć –ī–ĺ—Ā—ā—É–Ņ –Ņ–ĺ –≤–Ĺ–Ķ—ą–Ĺ–Ķ–ľ—É –į–ī—Ä–Ķ—Ā—É –ł–∑ –≤–Ĺ—É—ā—Ä–Ķ–Ĺ–Ĺ–Ķ–Ļ —Ā–Ķ—ā–ł. –í–ĺ–ĺ–Ī—Č–Ķ, —ā–į–ļ–ł—Ö —Ā–ł—ā—É–į—Ü–ł–Ļ —Ā–Ľ–Ķ–ī—É–Ķ—ā –ł–∑–Ī–Ķ–≥–į—ā—Ć, –Ņ—Ä–Ķ–ī–Ņ–ĺ—á—ā–ł—ā–Ķ–Ľ—Ć–Ĺ–ĺ –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā—Ć –ī–Ľ—Ź –ī–ĺ—Ā—ā—É–Ņ–į –ī–ĺ–ľ–Ķ–Ĺ–Ĺ—č–Ķ –ł–ľ–Ķ–Ĺ–į –ł –ī–≤–ĺ–Ļ–Ĺ–ĺ–Ļ –≥–ĺ—Ä–ł–∑–ĺ–Ĺ—ā DNS, –ļ–ĺ–≥–ī–į –ī–Ľ—Ź –≤–Ĺ–Ķ—ą–Ĺ–ł—Ö –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–Ķ–Ļ –ĺ–ī–Ĺ–ĺ –ł —ā–ĺ–∂–Ķ –ł–ľ—Ź —Ä–į–∑—Ä–Ķ—ą–į–Ķ—ā—Ā—Ź –≤–ĺ –≤–Ĺ–Ķ—ą–Ĺ–ł–Ļ –į–ī—Ä–Ķ—Ā, –į –ī–Ľ—Ź –≤–Ĺ—É—ā—Ä–Ķ–Ĺ–Ĺ–ł—Ö – –≤–ĺ –≤–Ĺ—É—ā—Ä–Ķ–Ĺ–Ĺ–ł–Ļ. –Ě–ĺ —ć—ā–ĺ –≤–ĺ–∑–ľ–ĺ–∂–Ĺ–ĺ –Ĺ–Ķ –≤—Ā–Ķ–≥–ī–į. –ü–ĺ–Ņ—Ä–ĺ–Ī–ĺ–≤–į–≤ –∂–Ķ –ĺ–Ī—Ä–į—ā–ł—ā—Ć—Ā—Ź –ł–∑–Ĺ—É—ā—Ä–ł –Ņ–ĺ –≤–Ĺ–Ķ—ą–Ĺ–Ķ–ľ—É –į–ī—Ä–Ķ—Ā—É, –ľ—č –Ņ–ĺ–Ľ—É—á–ł–ľ –ĺ—ą–ł–Ī–ļ—É —Ā–ĺ–Ķ–ī–ł–Ĺ–Ķ–Ĺ–ł—Ź.

–ü–ö –ĺ—ā–Ņ—Ä–į–≤–Ľ—Ź–Ķ—ā –∑–į–Ņ—Ä–ĺ—Ā –Ĺ–į –≤–Ĺ–Ķ—ą–Ĺ–ł–Ļ –į–ī—Ä–Ķ—Ā –ľ–į—Ä—ą—Ä—É—ā–ł–∑–į—ā–ĺ—Ä–į, –ĺ–Ĺ –∑–į–ľ–Ķ–Ĺ—Ź–Ķ—ā –į–ī—Ä–Ķ—Ā –Ĺ–į–∑–Ĺ–į—á–Ķ–Ĺ–ł—Ź –į–ī—Ä–Ķ—Ā–ĺ–ľ –≤–Ĺ—É—ā—Ä–Ķ–Ĺ–Ĺ–Ķ–≥–ĺ —Ā–Ķ—Ä–≤–Ķ—Ä–į –ł –ĺ—ā–Ņ—Ä–į–≤–Ľ—Ź–Ķ—ā –Ņ–į–ļ–Ķ—ā –ļ –Ĺ–Ķ–ľ—É, –į–ī—Ä–Ķ—Ā –ĺ—ā–Ņ—Ä–į–≤–ł—ā–Ķ–Ľ—Ź –ĺ—Ā—ā–į–Ķ—ā—Ā—Ź –Ĺ–Ķ–ł–∑–ľ–Ķ–Ĺ–Ĺ—č–ľ. –í–Ķ–Ī-—Ā–Ķ—Ä–≤–Ķ—Ä –≤–ł–ī–ł—ā, —á—ā–ĺ –ĺ—ā–Ņ—Ä–į–≤–ł—ā–Ķ–Ľ—Ć –Ĺ–į—Ö–ĺ–ī–ł—ā—Ā—Ź —Ā –Ĺ–ł–ľ –≤ –ĺ–ī–Ĺ–ĺ–Ļ —Ā–Ķ—ā–ł –ł –ĺ—ā–Ņ—Ä–į–≤–Ľ—Ź–Ķ—ā –ĺ—ā–≤–Ķ—ā –Ķ–ľ—É –Ĺ–į–Ņ—Ä—Ź–ľ—É—é. –Ě–ĺ –ĺ—ā–Ņ—Ä–į–≤–ł—ā–Ķ–Ľ—Ć –Ĺ–į–Ņ—Ä–į–≤–Ľ—Ź–Ľ –∑–į–Ņ—Ä–ĺ—Ā –Ĺ–į –≤–Ĺ–Ķ—ą–Ĺ–ł–Ļ –į–ī—Ä–Ķ—Ā —Ā–Ķ—Ä–≤–Ķ—Ä–į –ł –∂–ī–Ķ—ā –ĺ—ā–≤–Ķ—ā–į –ł–ľ–Ķ–Ĺ–Ĺ–ĺ –ĺ—ā –Ĺ–Ķ–≥–ĺ, –Ņ–ĺ—ć—ā–ĺ–ľ—É –ĺ—ā–≤–Ķ—ā–Ĺ—č–Ļ –Ņ–į–ļ–Ķ—ā, –ĺ—ā–Ņ—Ä–į–≤–ł—ā–Ķ–Ľ–Ķ–ľ –ļ–ĺ—ā–ĺ—Ä–ĺ–≥–ĺ —É–ļ–į–∑–į–Ĺ –≤–Ĺ—É—ā—Ä–Ķ–Ĺ–Ĺ–ł–Ļ –į–ī—Ä–Ķ—Ā –≤–Ķ–Ī-—Ā–Ķ—Ä–≤–Ķ—Ä–į –Ī—É–ī–Ķ—ā –ĺ—ā–Ī—Ä–ĺ—ą–Ķ–Ĺ –ł —Ā–≤—Ź–∑—Ć —É—Ā—ā–į–Ĺ–ĺ–≤–ł—ā—Ć –Ĺ–Ķ —É–ī–į—Ā—ā—Ā—Ź.

–ě—á–Ķ–≤–ł–ī–Ĺ–ĺ, —á—ā–ĺ –Ĺ—É–∂–Ĺ–ĺ –ļ–į–ļ–ł–ľ-—ā–ĺ –ĺ–Ī—Ä–į–∑–ĺ–ľ –∑–į—Ā—ā–į–≤–ł—ā—Ć –≤–Ķ–Ī-—Ā–Ķ—Ä–≤–Ķ—Ä –ĺ—ā–≤–Ķ—á–į—ā—Ć –Ĺ–Ķ –Ĺ–į–Ņ—Ä—Ź–ľ—É—é –ļ–Ľ–ł–Ķ–Ĺ—ā—É, –į –Ņ–Ķ—Ä–Ķ—Ā—č–Ľ–į—ā—Ć –Ņ–į–ļ–Ķ—ā –ĺ–Ī—Ä–į—ā–Ĺ–ĺ –ľ–į—Ä—ą—Ä—É—ā–ł–∑–į—ā–ĺ—Ä—É. –ó–ī–Ķ—Ā—Ć –Ĺ–į–ľ –Ĺ–į –Ņ–ĺ–ľ–ĺ—Č—Ć –Ņ—Ä–ł–ī–Ķ—ā –ī–Ķ–Ļ—Ā—ā–≤–ł–Ķ src-nat (SNAT), –ļ–ĺ—ā–ĺ—Ä–ĺ–Ķ –Ņ–ĺ–∑–≤–ĺ–Ľ—Ź–Ķ—ā –ł–∑–ľ–Ķ–Ĺ–ł—ā—Ć –į–ī—Ä–Ķ—Ā –ĺ—ā–Ņ—Ä–į–≤–ł—ā–Ķ–Ľ—Ź, –Ĺ–į—Ö–ĺ–ī—Ź—Č–Ķ–Ķ—Ā—Ź –≤ —Ü–Ķ–Ņ–ĺ—á–ļ–Ķ POSTROUTING. –í —ā–Ķ—Ä–ľ–ł–Ĺ–į—Ö Mikrotik –ī–į–Ĺ–Ĺ–į—Ź –Ĺ–į—Ā—ā—Ä–ĺ–Ļ–ļ–į –Ĺ–ĺ—Ā–ł—ā –Ĺ–į–ł–ľ–Ķ–Ĺ–ĺ–≤–į–Ĺ–ł–Ķ¬†Hairpin NAT.

–ü—Ä–ł —ā–į–ļ–ĺ–Ļ —Ā—Ö–Ķ–ľ–Ķ –Ĺ–į—ą –ľ–į—Ä—ą—Ä—É—ā–ł–∑–į—ā–ĺ—Ä –Ĺ–Ķ —ā–ĺ–Ľ—Ć–ļ–ĺ –ł–∑–ľ–Ķ–Ĺ—Ź–Ķ—ā –į–ī—Ä–Ķ—Ā –Ĺ–į–∑–Ĺ–į—á–Ķ–Ĺ–ł—Ź, –Ĺ–ĺ –ł –į–ī—Ä–Ķ—Ā –ł—Ā—ā–ĺ—á–Ĺ–ł–ļ–į, —É–ļ–į–∑—č–≤–į—Ź –≤ –Ķ–≥–ĺ –ļ–į—á–Ķ—Ā—ā–≤–Ķ —Ā–ĺ–Ī—Ā—ā–≤–Ķ–Ĺ–Ĺ—č–Ļ –≤–Ĺ—É—ā—Ä–Ķ–Ĺ–Ĺ–ł–Ļ IP. –ě–Ī—Ä–į–Ī–ĺ—ā–į–≤ —ā–į–ļ–ĺ–Ļ –Ņ–į–ļ–Ķ—ā –≤–Ķ–Ī-—Ā–Ķ—Ä–≤–Ķ—Ä –ĺ—ā–Ņ—Ä–į–≤–ł—ā –Ķ–≥–ĺ –ĺ–Ī—Ä–į—ā–Ĺ–ĺ –ļ –ľ–į—Ä—ą—Ä—É—ā–ł–∑–į—ā–ĺ—Ä—É, –ļ–ĺ—ā–ĺ—Ä—č–Ļ –≤—č–Ņ–ĺ–Ľ–Ĺ–ł—ā –ĺ–Ī—Ä–į—ā–Ĺ—č–Ķ –Ņ—Ä–Ķ–ĺ–Ī—Ä–į–∑–ĺ–≤–į–Ĺ–ł—Ź (—Ā–ĺ–≥–Ľ–į—Ā–Ĺ–ĺ —ā–į–Ī–Ľ–ł—Ü–Ķ —ā—Ä–į–Ĺ—Ā–Ľ—Ź—Ü–ł–ł) –ł –ĺ–Ņ—Ä–į–≤–ł—ā –Ķ–≥–ĺ –Ņ–ĺ–Ľ—É—á–į—ā–Ķ–Ľ—é.

–ü—É—ā—Ć –Ņ–į–ļ–Ķ—ā–į –ĺ—ā –ļ–Ľ–ł–Ķ–Ĺ—ā–į –ļ –≤–Ķ–Ī-—Ā–Ķ—Ä–≤–Ķ—Ä—É –ł –ĺ–Ī—Ä–į—ā–Ĺ–ĺ –Ņ–ĺ—Ä—Ź–ī–ĺ–ļ –Ņ—Ä–ĺ—Ö–ĺ–∂–ī–Ķ–Ĺ–ł—Ź —Ü–Ķ–Ņ–ĺ—á–Ķ–ļ –Ī—É–ī–Ķ—ā —Ā–Ľ–Ķ–ī—É—é—Č–ł–ľ:

PREROUTING -> FORWARD -> POSTROUTING

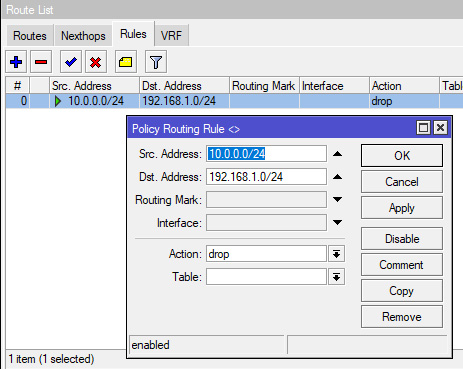

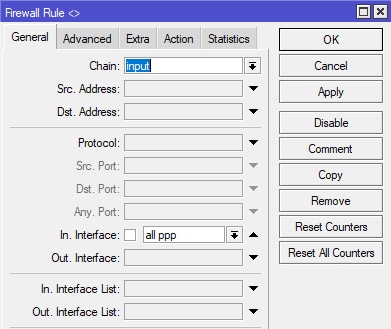

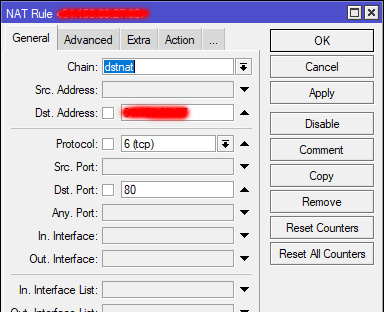

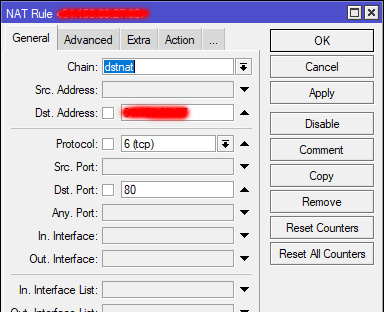

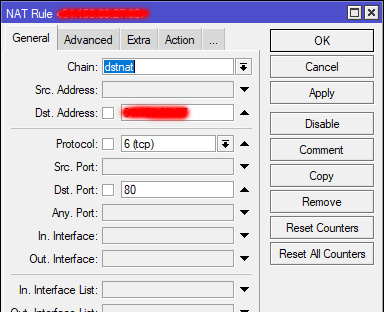

IP – Firewall – NAT¬†–ł –ī–ĺ–Ī–į–≤–ł–ľ —Ā–Ľ–Ķ–ī—É—é—Č–Ķ–Ķ –Ņ—Ä–į–≤–ł–Ľ–ĺ:¬†Chain – dstnat¬†(—á–ł—ā–į–Ļ PREROUTING),¬†Dst. Address – 5.5.5.5¬†– –≤–Ĺ–Ķ—ą–Ĺ–ł–Ļ IP-–į–ī—Ä–Ķ—Ā –Ĺ–į—ą–Ķ–≥–ĺ —Ä–ĺ—É—ā–Ķ—Ä–į,¬†Protocol – tcp¬†– –ł—Ā–Ņ–ĺ–Ľ—Ć–∑—É–Ķ–ľ—č–Ļ –Ņ—Ä–ĺ—ā–ĺ–ļ–ĺ–Ľ, –Ķ—Ā–Ľ–ł —Ā–Ķ—Ä–≤–ł—Ā –ľ–ĺ–∂–Ķ—ā –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā—Ć –Ĺ–Ķ—Ā–ļ–ĺ–Ľ—Ć–ļ–ĺ –Ņ—Ä–ĺ—ā–ĺ–ļ–ĺ–Ľ–ĺ–≤, —Ā–ļ–į–∂–Ķ–ľ TCP –ł UDP – –Ņ–ĺ—ā—Ä–Ķ–Ī—É–Ķ—ā—Ā—Ź —Ā–ĺ–∑–ī–į—ā—Ć –ĺ—ā–ī–Ķ–Ľ—Ć–Ĺ–ĺ–Ķ –Ņ—Ä–į–≤–ł–Ľ–ĺ –ī–Ľ—Ź –ļ–į–∂–ī–ĺ–≥–ĺ –Ņ—Ä–ĺ—ā–ĺ–ļ–ĺ–Ľ–į,¬†Dst. Port – 80¬†– –Ņ–ĺ—Ä—ā, –Ĺ–į –ļ–ĺ—ā–ĺ—Ä–ĺ–ľ –ľ–į—Ä—ą—Ä—É—ā–ł–∑–į—ā–ĺ—Ä –Ī—É–ī–Ķ—ā –Ņ—Ä–ł–Ĺ–ł–ľ–į—ā—Ć –≤–Ĺ–Ķ—ą–Ĺ–ł–Ķ —Ā–ĺ–Ķ–ī–ł–Ĺ–Ķ–Ĺ–ł—Ź

–Ě–į –∑–į–ļ–Ľ–į–ī–ļ–Ķ¬†Action¬†—É–ļ–į–∂–ł—ā–Ķ:¬†Action – dst-nat¬†– –≤—č–Ņ–ĺ–Ľ–Ĺ—Ź–Ķ–ľ –∑–į–ľ–Ķ–Ĺ—É –į–ī—Ä–Ķ—Ā–į –Ņ–ĺ–Ľ—É—á–į—ā–Ķ–Ľ—Ź,¬†To Addresses – 192.168.1.41¬†– –≤–Ĺ—É—ā—Ä–Ķ–Ĺ–Ĺ–ł–Ļ –į–ī—Ä–Ķ—Ā –≤–Ķ–Ī-—Ā–Ķ—Ä–≤–Ķ—Ä–į,¬†To Ports – 80¬†– –Ņ–ĺ—Ä—ā, –Ĺ–į –ļ–ĺ—ā–ĺ—Ä–ĺ–ľ –≤–Ķ–Ī-—Ā–Ķ—Ä–≤–Ķ—Ä –Ņ—Ä–ł–Ĺ–ł–ľ–į–Ķ—ā —Ā–ĺ–Ķ–ī–ł–Ĺ–Ķ–Ĺ–ł—Ź. –ē—Ā–Ľ–ł –≤–Ĺ–Ķ—ą–Ĺ–ł–Ļ –ł –≤–Ĺ—É—ā—Ä–Ķ–Ĺ–Ĺ–ł–Ļ –Ņ–ĺ—Ä—ā —Ā–ĺ–≤–Ņ–į–ī–į—é—ā, —ā–ĺ –Ņ–ĺ—Ā–Ľ–Ķ–ī–Ĺ–ł–Ļ –ľ–ĺ–∂–Ĺ–ĺ –Ĺ–Ķ —É–ļ–į–∑—č–≤–į—ā—Ć.

–í —ā–Ķ—Ä–ľ–ł–Ĺ–į–Ľ–Ķ –Ī—č—Ā—ā—Ä–Ķ–Ķ:

/ip firewall nat

add action=dst-nat chain=dstnat dst-address=192.168.1.41 dst-port=80 protocol=tcp to-addresses=5.5.5.5 to-ports=80

–Ę–Ķ–Ņ–Ķ—Ä—Ć –Ņ–Ķ—Ä–Ķ—Ö–ĺ–ī–ł–ľ –ļ –Ĺ–į—Ā—ā—Ä–ĺ–Ļ–ļ–Ķ Hairpin NAT

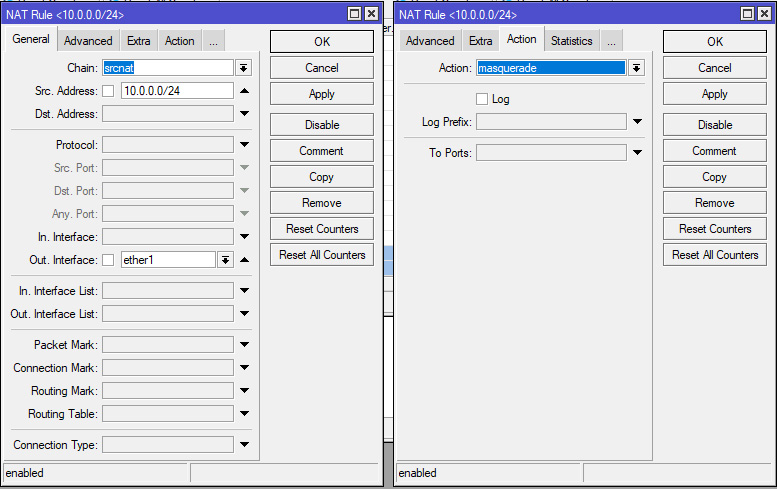

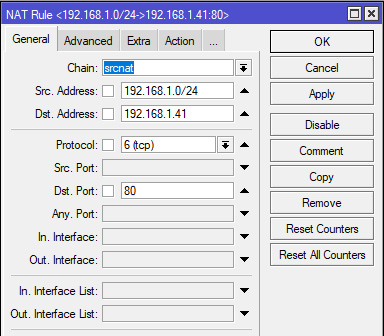

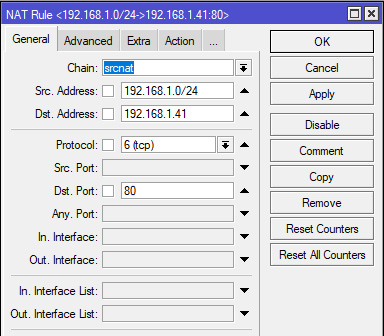

IP – Firewall – NAT¬†–ł –ī–ĺ–Ī–į–≤–ł–ľ:¬†Chain – src-nat¬†(POSTROUTING),¬†Src. Address – 192.168.1.0/24¬†– –ī–ł–į–Ņ–į–∑–ĺ–Ĺ –≤–į—ą–Ķ–Ļ –Ľ–ĺ–ļ–į–Ľ—Ć–Ĺ–ĺ–Ļ —Ā–Ķ—ā–ł,¬†Dst. Address – 192.168.1.41¬†– –≤–Ĺ—É—ā—Ä–Ķ–Ĺ–Ĺ–ł–Ļ –į–ī—Ä–Ķ—Ā –≤–Ķ–Ī-—Ā–Ķ—Ä–≤–Ķ—Ä–į,¬†Protocol – tcp, Dst. Port – 80 – –Ņ—Ä–ĺ—ā–ĺ–ļ–ĺ–Ľ –ł –Ņ–ĺ—Ä—ā

–ě–Ī—Ä–į—ā–ł—ā–Ķ –≤–Ĺ–ł–ľ–į–Ĺ–ł–Ķ, —á—ā–ĺ –≤ –ļ–į—á–Ķ—Ā—ā–≤–Ķ –į–ī—Ä–Ķ—Ā–į –ł –Ņ–ĺ—Ä—ā–į –Ĺ–į–∑–Ĺ–į—á–Ķ–Ĺ–ł—Ź –ľ—č —É–ļ–į–∑—č–≤–į–Ķ–ľ¬†–≤–Ĺ—É—ā—Ä–Ķ–Ĺ–Ĺ–ł–Ķ –į–ī—Ä–Ķ—Ā –ł –Ņ–ĺ—Ä—ā, —ā–į–ļ –ļ–į–ļ –Ņ–į–ļ–Ķ—ā —É–∂–Ķ –Ņ—Ä–ĺ—ą–Ķ–Ľ —Ü–Ķ–Ņ–ĺ—á–ļ—É PREROUTING, –≥–ī–Ķ –ī–į–Ĺ–Ĺ—č–Ķ –Ņ–ĺ–Ľ—É—á–į—ā–Ķ–Ľ—Ź –Ī—č–Ľ–ł –ł–∑–ľ–Ķ–Ĺ–Ķ–Ĺ—č. –ö —Ā–ĺ–∂–į–Ľ–Ķ–Ĺ–ł—é, –Ĺ–Ķ –≤—Ā–Ķ —ć—ā–ĺ –Ņ–ĺ–Ĺ–ł–ľ–į—é—ā, –≤–ĺ –ľ–Ĺ–ĺ–≥–ł—Ö –ł–Ĺ—Ā—ā—Ä—É–ļ—Ü–ł—Ź—Ö –≤ —Ā–Ķ—ā–ł –≤ –ī–į–Ĺ–Ĺ–ĺ–ľ –Ņ—Ä–į–≤–ł–Ľ–Ķ —Ą–ł–≥—É—Ä–ł—Ä—É–Ķ—ā –≤–Ĺ–Ķ—ą–Ĺ–ł–Ļ –į–ī—Ä–Ķ—Ā, —Ā—ā–ĺ–ł—ā –Ľ–ł –≥–ĺ–≤–ĺ—Ä–ł—ā—Ć, —á—ā–ĺ —ā–į–ļ–ĺ–Ķ –Ņ—Ä–į–≤–ł–Ľ–ĺ —Ä–į–Ī–ĺ—ā–į—ā—Ć –Ĺ–Ķ –Ī—É–ī–Ķ—ā.

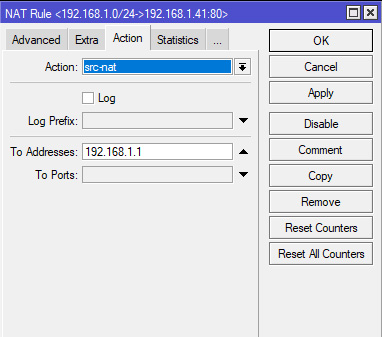

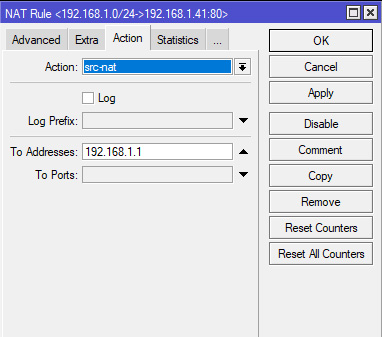

–ó–į—ā–Ķ–ľ –Ņ–Ķ—Ä–Ķ—Ö–ĺ–ī–ł–ľ –Ĺ–į –∑–į–ļ–Ľ–į–ī–ļ—ɬ†Action¬†–ł —É–ļ–į–∑—č–≤–į–Ķ–ľ:¬†Action – src-nat¬†(SNAT),¬†To Addresses – 192.168.1.1¬†– —É–ļ–į–∑—č–≤–į–Ķ–ľ –≤–Ĺ—É—ā—Ä–Ķ–Ĺ–Ĺ–ł–Ļ –į–ī—Ä–Ķ—Ā –Ĺ–į—ą–Ķ–≥–ĺ –ľ–į—Ä—ą—Ä—É—ā–ł–∑–į—ā–ĺ—Ä–į

–Ę–Ķ—Ä–ľ–ł–Ĺ–į–Ľ:

/ip firewall nat

add action=src-nat chain=srcnat dst-address=192.168.1.41 dst-port=80 protocol=tcp src-address=192.168.1.0/24 to-addresses=192.168.1.1

–Ę–į–ļ–ł–Ķ –∂–Ķ –Ņ—Ä–į–≤–ł–Ľ–į –Ĺ—É–∂–Ĺ–ĺ —Ā–ĺ–∑–ī–į—ā—Ć –ł –ī–Ľ—Ź 443.

–ė–Ĺ–ĺ–≥–ī–į –ī–Ľ—Ź –ī–į–Ĺ–Ĺ–ĺ–≥–ĺ –Ņ—Ä–į–≤–ł–Ľ–į –ł—Ā–Ņ–ĺ–Ľ—Ć–∑—É–Ķ—ā—Ā—Ź –ī–Ķ–Ļ—Ā—ā–≤–ł–Ķ masquerade, –≤ —á–Ķ–ľ –∂–Ķ —Ä–į–∑–Ĺ–ł—Ü–į? –í –Ņ–Ķ—Ä–≤–ĺ–ľ –Ņ—Ä–ł–Ī–Ľ–ł–∂–Ķ–Ĺ–ł–ł –ĺ–Ī–į –ī–Ķ–Ļ—Ā—ā–≤–ł—Ź –ī–Ķ–Ľ–į—é—ā –ĺ–ī–Ĺ–ĺ –ł —ā–ĺ–∂–Ķ – –ł–∑–ľ–Ķ–Ĺ—Ź—é—ā –į–ī—Ä–Ķ—Ā –ł—Ā—ā–ĺ—á–Ĺ–ł–ļ–į –Ņ–į–ļ–Ķ—ā–į, –Ŗ嬆src-nat¬†—Ä–į–Ī–ĺ—ā–į–Ķ—ā —ā–ĺ–Ľ—Ć–ļ–ĺ —Ā–ĺ —Ā—ā–į—ā–ł—á–Ķ—Ā–ļ–ł–ľ–ł –į–ī—Ä–Ķ—Ā–į–ľ–ł, –∑–į—ā–ĺ –Ņ–ĺ–∑–≤–ĺ–Ľ—Ź–Ķ—ā —É–ļ–į–∑–į—ā—Ć –≤ –ļ–į—á–Ķ—Ā—ā–≤–Ķ –ł—Ā—ā–ĺ—á–Ĺ–ł–ļ–į –Ľ—é–Ī–ĺ–Ļ –į–ī—Ä–Ķ—Ā,¬†masquerade¬†—Ä–į–Ī–ĺ—ā–į–Ķ—ā —Ā –ī–ł–Ĺ–į–ľ–ł—á–Ķ—Ā–ļ–ł–ľ–ł –į–ī—Ä–Ķ—Ā–į–ľ–ł, –Ĺ–ĺ –≤ –ļ–į—á–Ķ—Ā—ā–≤–Ķ –į–ī—Ä–Ķ—Ā–į –ł—Ā—ā–ĺ—á–Ĺ–ł–ļ–į –ľ–ĺ–∂–Ķ—ā –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā—Ć —ā–ĺ–Ľ—Ć–ļ–ĺ –į–ī—Ä–Ķ—Ā —ā–ĺ–≥–ĺ –ł–Ĺ—ā–Ķ—Ä—Ą–Ķ–Ļ—Ā–į, —Ā –ļ–ĺ—ā–ĺ—Ä–ĺ–≥–ĺ —É—Ö–ĺ–ī–ł—ā –Ņ–į–ļ–Ķ—ā. –ó–į —Ā—á–Ķ—ā —ā–ĺ–≥–ĺ, —á—ā–ĺ masquerade –Ņ—Ä–ł –ļ–į–∂–ī–ĺ–ľ –∑–į–Ņ—Ä–ĺ—Ā–Ķ –ĺ–Ņ—Ä–Ķ–ī–Ķ–Ľ—Ź–Ķ—ā –į–ī—Ä–Ķ—Ā –ł–Ĺ—ā–Ķ—Ä—Ą–Ķ–Ļ—Ā–į – —ć—ā–ĺ –ī–Ķ–Ļ—Ā—ā–≤–ł–Ķ —ā—Ä–Ķ–Ī—É–Ķ—ā –Ī–ĺ–Ľ—Ć—ą–Ķ –≤—č—á–ł—Ā–Ľ–ł—ā–Ķ–Ľ—Ć–Ĺ—č—Ö —Ä–Ķ—Ā—É—Ä—Ā–ĺ–≤, –Ĺ–Ķ–∂–Ķ–Ľ–ł src-nat.

–í –Ĺ–į—ą–Ķ–ľ —Ā–Ľ—É—á–į–Ķ –≤—Ā–Ķ –į–ī—Ä–Ķ—Ā–į —Ā—ā–į—ā–ł—á–Ķ—Ā–ļ–ł–Ķ, –Ņ–ĺ—ć—ā–ĺ–ľ—É –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į–Ĺ–ł–Ķ src-nat –∑–ī–Ķ—Ā—Ć –Ī—É–ī–Ķ—ā –Ī–ĺ–Ľ–Ķ–Ķ —É–ľ–Ķ—Ā—ā–Ĺ–ĺ

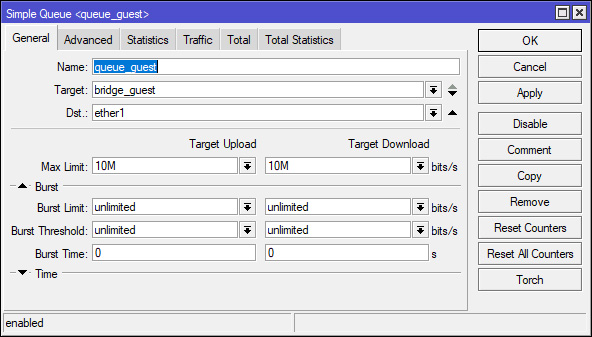

–°–ĺ–∑–ī–į–Ķ–ľ –ī–≤–į –Ņ—Ä–į–≤–ł–Ľ–į, –ĺ–ī–Ĺ–ĺ –ī–Ľ—Ź —Ä–į–∑—Ä–Ķ—ą–Ķ–Ĺ–ł—Ź –Ņ–ĺ–ī–ļ–Ľ—é—á–Ķ–Ĺ–ł—Ź –Ķ—Ā–Ľ–ł —Ā–ł–≥–Ĺ–į–Ľ –ļ–į—á–Ķ—Ā—ā–≤–Ķ–Ĺ–Ĺ—č–Ļ, –≤—ā–ĺ—Ä–ĺ–Ķ —Ā–Ī—Ä–į—Ā—č–≤–į–Ķ–ľ –ļ–Ľ–ł–Ķ–Ĺ—ā–į –Ķ—Ā–Ľ–ł —Ā–ł–≥–Ĺ–į–Ľ —Ā—ā–į–Ľ —Ö—É–∂–Ķ.

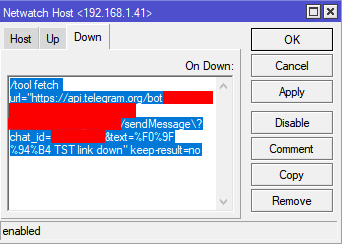

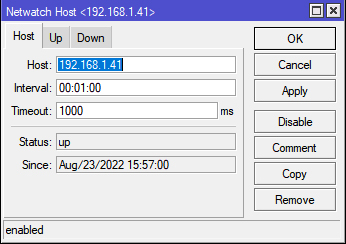

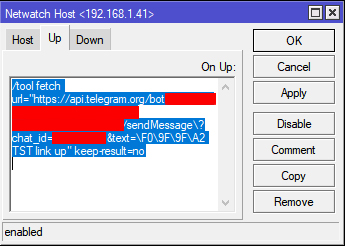

–°–ĺ–∑–ī–į–Ķ–ľ –ī–≤–į –Ņ—Ä–į–≤–ł–Ľ–į, –ĺ–ī–Ĺ–ĺ –ī–Ľ—Ź —Ä–į–∑—Ä–Ķ—ą–Ķ–Ĺ–ł—Ź –Ņ–ĺ–ī–ļ–Ľ—é—á–Ķ–Ĺ–ł—Ź –Ķ—Ā–Ľ–ł —Ā–ł–≥–Ĺ–į–Ľ –ļ–į—á–Ķ—Ā—ā–≤–Ķ–Ĺ–Ĺ—č–Ļ, –≤—ā–ĺ—Ä–ĺ–Ķ —Ā–Ī—Ä–į—Ā—č–≤–į–Ķ–ľ –ļ–Ľ–ł–Ķ–Ĺ—ā–į –Ķ—Ā–Ľ–ł —Ā–ł–≥–Ĺ–į–Ľ —Ā—ā–į–Ľ —Ö—É–∂–Ķ. –Ē–Ľ—Ź —Ā–ĺ—Ā—ā–ĺ—Ź–Ĺ–ł—Ź –ļ–ĺ–≥–ī–į —Ö–ĺ—Ā—ā –ī–ĺ—Ā—ā—É–Ņ–Ķ–Ĺ (Up) –Ņ–ł—ą–Ķ–ľ —Ā–ļ—Ä–ł–Ņ—ā —Ā —ā–Ķ–ļ—Ā—ā–ĺ–ľ TST link up

–Ē–Ľ—Ź —Ā–ĺ—Ā—ā–ĺ—Ź–Ĺ–ł—Ź –ļ–ĺ–≥–ī–į —Ö–ĺ—Ā—ā –ī–ĺ—Ā—ā—É–Ņ–Ķ–Ĺ (Up) –Ņ–ł—ą–Ķ–ľ —Ā–ļ—Ä–ł–Ņ—ā —Ā —ā–Ķ–ļ—Ā—ā–ĺ–ľ TST link up ¬† ¬† ¬† ¬† ¬† ¬†