–ź–Ľ–≥–ĺ—Ä–ł—ā–ľ —Ä–Ķ—ą–Ķ–Ĺ–ł—Ź:

- –ě–Ņ—Ä–Ķ–ī–Ķ–Ľ–Ķ–Ĺ–ł–Ķ –Ņ—Ä–ĺ–Ī–Ľ–Ķ–ľ—č

- –£–ī–į–Ľ–Ķ–Ĺ–ł–Ķ –Ņ–ĺ–≤—Ä–Ķ–∂–ī–Ķ–Ĺ–Ĺ–ĺ–≥–ĺ –ī–ł—Ā–ļ–į

- –ü–ĺ–ī–≥–ĺ—ā–ĺ–≤–ļ–į –Ĺ–ĺ–≤–ĺ–≥–ĺ –ī–ł—Ā–ļ–į

- –Ē–ĺ–Ī–į–≤–Ľ–Ķ–Ĺ–ł–Ķ –∂—Ď—Ā—ā–ļ–ĺ–≥–ĺ –ī–ł—Ā–ļ–į –≤ –ľ–į—Ā—Ā–ł–≤ –Ņ–ĺ—Ā–Ľ–Ķ –∑–į–ľ–Ķ–Ĺ—č

–ě–Ņ—Ä–Ķ–ī–Ķ–Ľ–Ķ–Ĺ–ł–Ķ –Ņ—Ä–ĺ–Ī–Ľ–Ķ–ľ—č

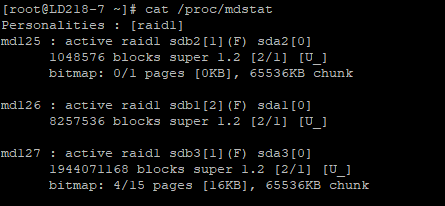

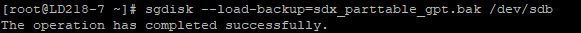

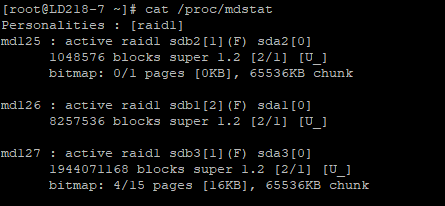

–Ē–Ľ—Ź –Ĺ–į—á–į–Ľ–ĺ —Ä–į–∑–Ī–Ķ—Ä–Ķ–ľ –Ņ—Ä–ĺ–Ī–Ľ–Ķ–ľ—É. –ė–ľ–Ķ–Ķ—ā—Ā—Ź —Ą–ł–∑–ł—á–Ķ—Ā–ļ–ł–Ļ —Ā–Ķ—Ä–≤–Ķ—Ä —Ā —É—Ā—ā–į–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–Ĺ—č–ľ –Ĺ–į –Ĺ—Ď–ľ CentOS 7, –≤ –ļ–ĺ—ā–ĺ—Ä–ĺ–ľ 2 HDD –ī–ł—Ā–ļ–į –Ņ–ĺ 2 –Ę–Ď:¬†/dev/sda, /dev/sdb.¬†–≠—ā–ł –ī–ł—Ā–ļ–ł —Ā–ĺ–Ī—Ä–į–Ĺ—č –≤ —Ā–ĺ—Ą—ā–≤–į—Ä–Ĺ—č–Ļ¬†RAID1. –ü—Ä–Ķ–ī–Ņ–ĺ–Ľ–ĺ–∂–ł–ľ, —á—ā–ĺ –≤—č—ą–Ķ–Ľ –ł–∑ —Ā—ā—Ä–ĺ—Ź –ī–ł—Ā–ļ ‚ÄĒ sdb. –ü—Ä–ĺ–≤–Ķ—Ä–ł–≤ –ī–ł—Ā–ļ –≤ –ľ–į—Ā—Ā–ł–≤–Ķ, –≤—č —É–≤–ł–ī–ł—ā–Ķ —Ā–Ľ–Ķ–ī—É—é—Č—É—é –ļ–į—Ä—ā–ł–Ĺ—É:

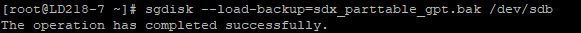

# cat /proc/mdstat

–£ –Ĺ–į—Ā –ł–ľ–Ķ–Ķ—ā—Ā—Ź 3 –ľ–į—Ā—Ā–ł–≤–į:

# /dev/md125 - /boot

# /dev/md126 - swap

# /dev/md127 - /

–í –ī–į–Ĺ–Ĺ–ĺ–ľ —Ā–Ľ—É—á–į–Ķ –ľ—č –ľ–ĺ–∂–Ķ–ľ –Ĺ–į–Ī–Ľ—é–ī–į—ā—Ć, —á—ā–ĺ –ī–ł—Ā–ļ–ł –ī–Ķ–Ļ—Ā—ā–≤–ł—ā–Ķ–Ľ—Ć–Ĺ–ĺ —Ā–ĺ–Ī—Ä–į–Ĺ—č –≤¬†RAID1.¬†–ö–ĺ–≥–ī–į –ľ–į—Ā—Ā–ł–≤ –≤ –Ņ–ĺ—Ä—Ź–ī–ļ–Ķ, —ā–ĺ –ĺ–Ĺ –ĺ—ā–ĺ–Ī—Ä–į–∂–į–Ķ—ā—Ā—Ź –ļ–į–ļ¬†[UU].¬†–Ę–į–ļ –ļ–į–ļ –ī–ł—Ā–ļ–ł –∑–Ķ—Ä–ļ–į–Ľ—Ć–Ĺ—č, —ā–ĺ –ļ–į–∂–ī—č–Ļ —Ä–į–∑–ī–Ķ–Ľ –ĺ–Ī—ä–Ķ–ī–ł–Ĺ–Ķ–Ĺ –ľ–Ķ–∂–ī—É —Ā–ĺ–Ī–ĺ–Ļ –ł –Ĺ–į–∑–≤–į–Ĺ –Ņ–ĺ —Ā–≤–ĺ–Ķ–ľ—É. –Ě–į–Ņ—Ä–ł–ľ–Ķ—Ä:¬†md125¬†—Ā–ĺ—Ā—ā–ĺ–ł—ā –ł–∑¬†sda2,sdb2. Md125¬†–≤ –ī–į–Ĺ–Ĺ–ĺ–ľ —Ā–Ľ—É—á–į–Ķ —ć—ā–ĺ –¬†/boot.¬†–Ď–ĺ–Ľ–Ķ–Ķ –Ņ–ĺ–ī—Ä–ĺ–Ī–Ĺ—É—é –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł—é –ĺ —Ä–į–∑–Ī–ł–≤–ļ–ł –ī–ł—Ā–ļ–ĺ–≤ –≤—č –ľ–ĺ–∂–Ķ—ā–Ķ —É–∑–Ĺ–į—ā—Ć, –ļ–ĺ–ľ–į–Ĺ–ī–ĺ–Ļ:

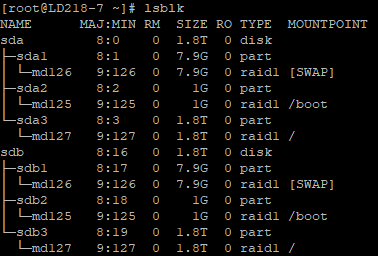

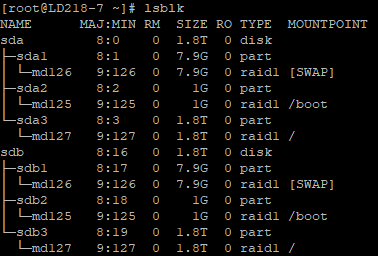

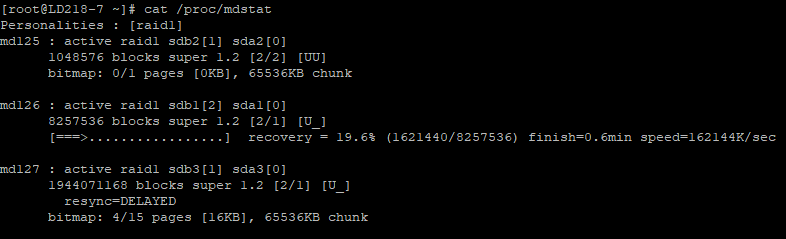

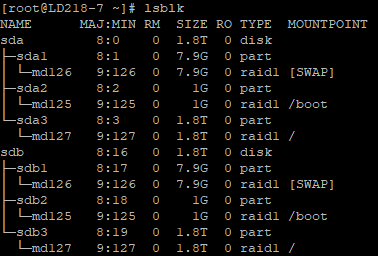

# lsblk

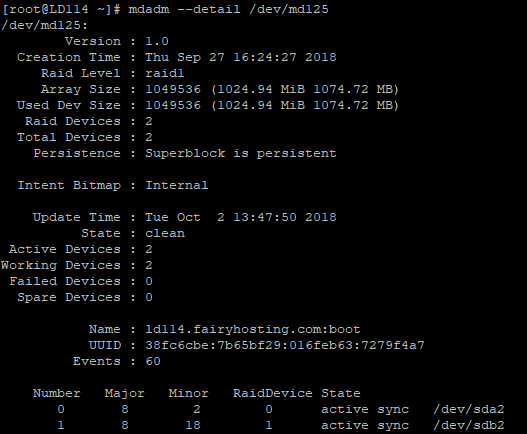

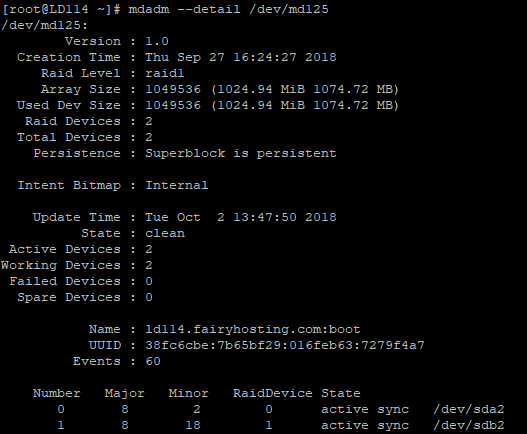

–ē—Ā–Ľ–ł –≤—č —Ö–ĺ—ā–ł—ā–Ķ –∑–Ĺ–į—ā—Ć –Ņ–ĺ–ī—Ä–ĺ–Ī–Ĺ—É—é –ł–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł—é –ĺ –ľ–į—Ā—Ā–ł–≤–Ķ –ł —á—ā–ĺ –≤ –Ĺ–Ķ–≥–ĺ –≤—Ö–ĺ–ī–ł—ā, —ā–ĺ –ł—Ā–Ņ–ĺ–Ľ—Ć–∑—É–Ļ—ā–Ķ –ļ–ĺ–ľ–į–Ĺ–ī–Ķ:

# mdadm --detail /dev/md125

–£–ī–į–Ľ–Ķ–Ĺ–ł–Ķ –Ņ–ĺ–≤—Ä–Ķ–∂–ī–Ķ–Ĺ–Ĺ–ĺ–≥–ĺ –ī–ł—Ā–ļ–į

–Ē–Ľ—Ź —É—Ā—ā–į–Ĺ–ĺ–≤–ļ–ł –Ĺ–ĺ–≤–ĺ–≥–ĺ –ī–ł—Ā–ļ–į –≤¬†RAID 1¬†–ľ–į—Ā—Ā–ł–≤, –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ —É–ī–į–Ľ–ł—ā—Ć —Ā–Ņ–Ķ—Ä–≤–į —Ā–Ī–ĺ–Ļ–Ĺ—č–Ļ –ī–ł—Ā–ļ. –Ē–į–Ĺ–Ĺ—É—é –Ņ—Ä–ĺ—Ü–Ķ–ī—É—Ä–į –Ņ—Ä–ĺ–≤–ĺ–ī–ł—ā—Ā—Ź –ī–Ľ—Ź –ļ–į–∂–ī–ĺ–≥–ĺ —Ä–į–∑–ī–Ķ–Ľ–į.

# mdadm /dev/md125 -r /dev/sdb2

# mdadm /dev/md126 -r /dev/sdb1

# mdadm /dev/md127 -r /dev/sdb3

–í –Ĺ–Ķ–ļ–ĺ—ā–ĺ—Ä—č—Ö —Ā–Ľ—É—á–į—Ź—Ö, –∂—Ď—Ā—ā–ļ–ł–Ļ –ī–ł—Ā–ļ –ľ–ĺ–∂–Ķ—ā –Ī—č—ā—Ć –Ņ–ĺ–≤—Ä–Ķ–∂–ī—Ď–Ĺ —á–į—Ā—ā–ł—á–Ĺ–ĺ. –ü—Ä–ł–ľ–Ķ—Ä: —Ā—ā–į—ā—É—Ā¬†[U_]¬†—É –ľ–į—Ā—Ā–ł–≤–į¬†/dev/md127,¬†–į —É –ī—Ä—É–≥–ł—Ö –ľ–į—Ā—Ā–ł–≤–ĺ–≤ —Ā—ā–į—ā—É—Ā¬†[UU].¬†–í –ī–į–Ĺ–Ĺ–ĺ–ľ —Ā–Ľ—É—á–į–Ķ –Ĺ–į–ľ –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ —É–ļ–į–∑–į—ā—Ć —ā–ĺ–Ľ—Ć–ļ–ĺ –ĺ–ī–Ĺ—É –ļ–ĺ–ľ–į–Ĺ–ī—É:

# mdadm /dev/md127 -r /dev/sdb3

–°–Ľ–Ķ–ī–ĺ–≤–į—ā–Ķ–Ľ—Ć–Ĺ–ĺ –ĺ—Ā—ā–į–Ľ—Ć–Ĺ—č–Ķ —Ä–į–∑–ī–Ķ–Ľ—č –Ī—É–ī—É—ā –ĺ—ā–ĺ–Ī—Ä–į–∂–Ķ–Ĺ—č, –ļ–į–ļ —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–ĺ /dev/sdb1¬†–ł¬†/dev/sdb2 ‚ÄĒ –≤–Ņ–ĺ—Ä—Ź–ī–ļ–Ķ. –ü–ĺ—Ā–Ľ–Ķ –Ņ–ĺ–Ņ—č—ā–ļ–ł —É–ī–į–Ľ–ł—ā—Ć —Ä–į–∑–ī–Ķ–Ľ –ł–∑ –ľ–į—Ā—Ā–ł–≤–į, –Ī—É–ī–Ķ—ā –ĺ—ā–ĺ–Ī—Ä–į–∂–į—ā—Ć—Ā—Ź –ĺ—ą–ł–Ī–ļ–į.

–ß—ā–ĺ–Ī—č –ł—Ā–Ņ—Ä–į–≤–ł—ā—Ć –ł –ł–∑—ä—Ź—ā—Ć –ł—Ö, –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ –Ī—É–ī–Ķ—ā –≤—č–Ņ–ĺ–Ľ–Ĺ–ł—ā—Ć –ļ–ĺ–ľ–į–Ĺ–ī—č:

# mdadm --manage /dev/md125 --fail /dev/sdb2

# mdadm --manage /dev/md126 --fail /dev/sdb1

–Ę–Ķ–ľ —Ā–į–ľ—č–ľ –≤—č –ł–∑–ľ–Ķ–Ĺ–ł—ā–Ķ –ł—Ö —Ā—ā–į—ā—É—Ā –Ĺ–į¬†[U_]. –Ē–į–Ľ–Ķ–Ķ –Ņ—Ä–ĺ–≤–Ķ—Ā—ā–ł –Ņ—Ä–ĺ—Ü–Ķ–ī—É—Ä—É, —á—ā–ĺ –ł —Ā –ľ–į—Ā—Ā–ł–≤–ĺ–ľ md127.

–ü–ĺ—Ā–ľ–ĺ—ā—Ä–ł–ľ –ī–ł—Ā–ļ–ł –ł —Ä–į–∑–ī–Ķ–Ľ—č, –≤—Ö–ĺ–ī—Ź—Č–ł–Ķ –≤ –ľ–į—Ā—Ā–ł–≤, —á—ā–ĺ–Ī—č —É–Ī–Ķ–ī–ł—ā—Ć—Ā—Ź, —á—ā–ĺ –ī–ł—Ā–ļ –Ī—č–Ľ –ł–∑—ä—Ź—ā –Ņ–ĺ–Ľ–Ĺ–ĺ—Ā—ā—Ć:

# mdadm --detail /dev/md125

# mdadm --detail /dev/md126

# mdadm --detail /dev/md127

# cat /proc/mdstat

–Ę–Ķ–Ņ–Ķ—Ä—Ć –ī–ł—Ā–ļ –≥–ĺ—ā–ĺ–≤ –ļ –∑–į–ľ–Ķ–Ĺ–Ķ. –Ě–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ –Ī—É–ī–Ķ—ā –ĺ—ā–Ņ—Ä–į–≤–ł—ā—Ć –∑–į–Ņ—Ä–ĺ—Ā —á–Ķ—Ä–Ķ–∑ –Ĺ–į—ą—É —Ā–ł—Ā—ā–Ķ–ľ—É —ā–ł–ļ–Ķ—ā–ĺ–≤, –ī–Ľ—Ź –∑–į–ľ–Ķ–Ĺ—č –ī–ł—Ā–ļ–į –ł —Ā–ĺ–≥–Ľ–į—Ā–ĺ–≤–į—ā—Ć –≤—Ä–Ķ–ľ—Ź –Ņ—Ä–ĺ–≤–Ķ–ī–Ķ–Ĺ–ł—Ź —Ä–į–Ī–ĺ—ā —Ā —ā–Ķ—Ö–Ĺ–ł–ļ–ĺ–ľ.

–ü.–°. –°–Ķ—Ä–≤–Ķ—Ä –Ī—É–ī–Ķ—ā –ĺ—Ā—ā–į–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ –Ĺ–į –Ĺ–Ķ–ļ–ĺ—ā–ĺ—Ä–ĺ–Ķ –≤—Ä–Ķ–ľ—Ź!

–ü–ĺ–ī–≥–ĺ—ā–ĺ–≤–ļ–į –Ĺ–ĺ–≤–ĺ–≥–ĺ –ī–ł—Ā–ļ–į

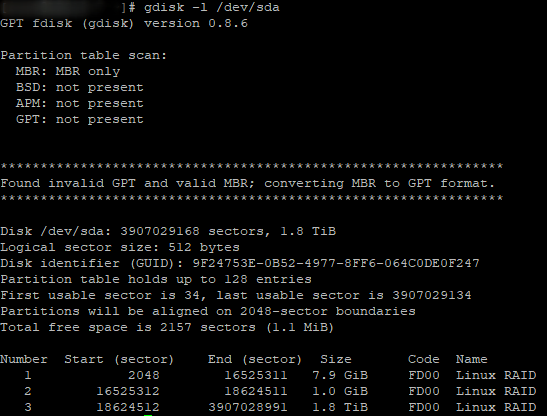

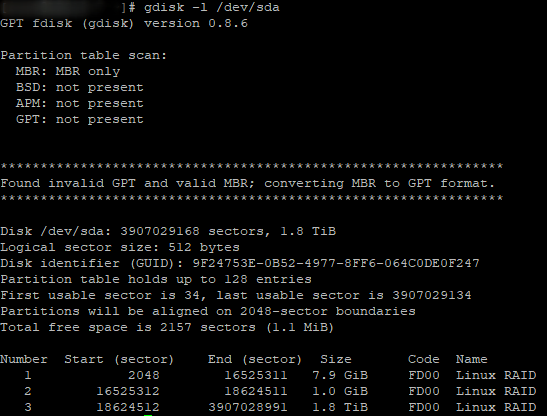

–ě–Ņ—Ä–Ķ–ī–Ķ–Ľ–Ķ–Ĺ–ł–Ķ —ā–į–Ī–Ľ–ł—Ü—č —Ä–į–∑–ī–Ķ–Ľ–ĺ–≤(GPT, MBR) –ł –Ņ–Ķ—Ä–Ķ–Ĺ–ĺ—Ā –Ķ—Ď –Ĺ–į –Ĺ–ĺ–≤—č–Ļ –ī–ł—Ā–ļ.

–Ě–ĺ–≤—č–Ļ –ī–ł—Ā–ļ, –Ī—É–ī—É—á–ł –≤ –ľ–į—Ā—Ā–ł–≤–Ķ –ī–ĺ–Ľ–∂–Ķ–Ĺ –ł–ľ–Ķ—ā—Ć –į–Ī—Ā–ĺ–Ľ—é—ā–Ĺ–ĺ –ĺ–ī–ł–Ĺ–į–ļ–ĺ–≤–ĺ–Ķ —Ä–į–∑–Ī–ł–Ķ–Ĺ–ł–Ķ. –í –∑–į–≤–ł—Ā–ł–ľ–ĺ—Ā—ā–ł –ĺ—ā –ł—Ā–Ņ–ĺ–Ľ—Ć–∑—É–Ķ–ľ—č—Ö —ā–ł–Ņ–ĺ–≤ —ā–į–Ī–Ľ–ł—Ü —Ä–į–∑–ī–Ķ–Ľ–ĺ–≤¬†(GPT/MBR),¬†–Ĺ—É–∂–Ĺ–ĺ –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā—Ć —Ā–ĺ–ĺ—ā–≤–Ķ—ā—Ā—ā–≤—É—é—Č–ł–Ķ —É—ā–ł–Ľ–ł—ā—č –ī–Ľ—Ź –ļ–ĺ–Ņ–ł—Ä–ĺ–≤–į–Ĺ–ł—Ź —ā–į–Ī–Ľ–ł—Ü —Ä–į–∑–ī–Ķ–Ľ–ĺ–≤.

GPT¬†–¬†sgdisk

MBR –¬†sfdisk

–Ę–į–ļ –ļ–į–ļ —É –Ĺ–į—Ā –ī–ł—Ā–ļ–ł HDD –Ņ–ĺ 2–Ę–Ď, —ā–ĺ –ľ—č –Ī—É–ī–Ķ–ľ –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā—Ć —É—ā–ł–Ľ–ł—ā—É sgdisk. –ú–ĺ–∂–Ĺ–ĺ —ā–į–ļ–∂–Ķ —É–≤–ł–ī–Ķ—ā—Ć, —á—ā–ĺ –ł–ľ–Ķ–Ĺ–Ĺ–ĺ –ľ—č –Ī—É–ī–Ķ–ľ –ļ–ĺ–Ņ–ł—Ä–ĺ–≤–į—ā—Ć, –Ĺ–į –≤—ā–ĺ—Ä–ĺ–Ļ –ī–ł—Ā–ļ. –ė—Ā–Ņ–ĺ–Ľ—Ć–∑—É–Ļ—ā–Ķ –ļ–ĺ–ľ–į–Ĺ–ī—É:

# gdisk -l /dev/sda

–£—ā–ł–Ľ–ł—ā—É –ľ–ĺ–∂–Ĺ–ĺ —Ā–ļ–į—á–į—ā—Ć, –ł—Ā–Ņ–ĺ–Ľ—Ć–∑—É—Ź —Ä–Ķ–Ņ–ĺ–∑–ł—ā–ĺ—Ä–ł–Ļ –ĺ–Ņ–Ķ—Ä–į—Ü–ł–ĺ–Ĺ–Ĺ–ĺ–Ļ —Ā–ł—Ā—ā–Ķ–ľ—č. –í –∑–į–≤–ł—Ā–ł–ľ–ĺ—ā–ł –ĺ—ā –ě–°, –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ —É–ļ–į–∑–į—ā—Ć –ļ–ĺ—Ä—Ä–Ķ–ļ—ā–Ĺ—č–Ļ –ľ–Ķ–Ĺ–Ķ–ī–∂–Ķ—Ä –Ņ–į–ļ–Ķ—ā–ĺ–≤.

CentOS: yum install sgdisk/sfdisk

Debian/Ubuntu: apt install sgdisk/sfdisk

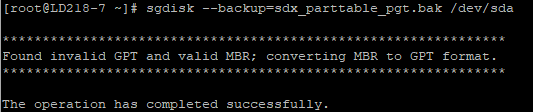

–°–ĺ–∑–ī–į–Ĺ–ł–Ķ –ł –≤–ĺ—Ā—Ā—ā–į–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–ł–Ķ —Ä–Ķ–∑–Ķ—Ä–≤–Ĺ–ĺ–≥–ĺ –ļ–ĺ–Ņ–ł—Ä–ĺ–≤–į–Ĺ–ł—Ź¬†MBR/GPT

–ü–Ķ—Ä–Ķ–ī —ā–Ķ–ľ, –ļ–į–ļ –ļ–ĺ–Ņ–ł—Ä–ĺ–≤–į—ā—Ć —ā–į–Ī–Ľ–ł—Ü—É —Ä–į–∑–ī–Ķ–Ľ–ĺ–≤ –Ĺ–į –Ĺ–ĺ–≤—č–Ļ –ī–ł—Ā–ļ —Ä–Ķ–ļ–ĺ–ľ–Ķ–Ĺ–ī—É–Ķ—ā—Ā—Ź —Ā–ī–Ķ–Ľ–į—ā—Ć —Ä–Ķ–∑–Ķ—Ä–≤–Ĺ—É—é –ļ–ĺ–Ņ–ł—é. –ü—Ä–ł –≤–ĺ–∑–Ĺ–ł–ļ–Ĺ–ĺ–≤–Ķ–Ĺ–ł–ł –ļ–į–ļ–ł—Ö –Ľ–ł–Ī–ĺ –Ņ—Ä–ĺ–Ī–Ľ–Ķ–ľ, –≤—č —Ā–ľ–ĺ–∂–Ķ—ā–Ķ –≤–ĺ—Ā—Ā—ā–į–Ĺ–ĺ–≤–ł—ā—Ć –ĺ—Ä–ł–≥–ł–Ĺ–į–Ľ—Ć–Ĺ—É—é —ā–į–Ī–Ľ–ł—Ü—É —Ä–į–∑–ī–Ķ–Ľ–ĺ–≤.

–Ē–Ľ—Ź¬†MBR

–°–ĺ–∑–ī–į—ā—Ć:

# sfdisk --dump /dev/sdx > sd—Ö_parttable_mbr.bak

–í–ĺ—Ā—Ā—ā–į–Ĺ–ĺ–≤–ł—ā—Ć:

# sfdisk /dev/sdb > sd—Ö_parttable_mbr.bak

–Ē–Ľ—Ź GPT

–°–ĺ–∑–ī–į—ā—Ć:

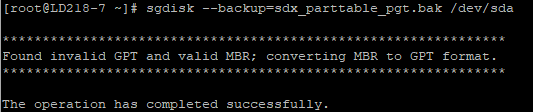

# sgdisk --backup=sd—Ö_parttable_gpt.bak /dev/sda

–í–ĺ—Ā—Ā—ā–į–Ĺ–ĺ–≤–ł—ā—Ć:

# sgdisk --load-backup=sdx_parttable_gpt.bak /dev/sdb

sda¬†– –ī–ł—Ā–ļ, —Ā –ļ–ĺ—ā–ĺ—Ä–ĺ–≥–ĺ —Ā–ĺ–∑–ī–į—Ď—ā—Ā—Ź –ļ–ĺ–Ņ–ł—Ź.

sdb¬†‚ÄĒ –ī–ł—Ā–ļ, –Ĺ–į –ļ–ĺ—ā–ĺ—Ä—č–Ļ –∑–į–≥—Ä—É–∂–į–Ķ—ā—Ā—Ź –ļ–ĺ–Ņ–ł—Ź —ā–į–Ī–Ľ–ł—Ü—č.

–Ē–ĺ–Ī–į–≤–Ľ–Ķ–Ĺ–ł–Ķ –∂—Ď—Ā—ā–ļ–ĺ–≥–ĺ –ī–ł—Ā–ļ–į –≤ –ľ–į—Ā—Ā–ł–≤ –Ņ–ĺ—Ā–Ľ–Ķ –∑–į–ľ–Ķ–Ĺ—č

–í—Ā—ā–į–≤—ā–Ķ —Ā–ļ–ĺ–Ņ–ł—Ä–ĺ–≤–į–Ĺ–Ĺ—É—é —ā–į–Ī–Ľ–ł—Ü—É —Ä–į–∑–ī–Ķ–Ľ–ĺ–≤ —Ā –Ņ–Ķ—Ä–≤–ĺ–≥–ĺ –ī–ł—Ā–ļ–į –≤ –Ĺ–ĺ–≤—č–Ļ, –ł—Ā–Ņ–ĺ–Ľ—Ć–∑—É—Ź –ļ–ĺ–ľ–į–Ĺ–ī—É –≤—č—ą–Ķ. –ö–į–ļ —ā–ĺ–Ľ—Ć–ļ–ĺ –Ņ–ĺ–≤—Ä–Ķ–∂–ī—Ď–Ĺ–Ĺ—č–Ļ –ī–ł—Ā–ļ —É–ī–į–Ľ—Ď–Ĺ –ł–∑ –ľ–į—Ā—Ā–ł–≤–į, –ľ–ĺ–∂–Ĺ–ĺ –ī–ĺ–Ī–į–≤–ł—ā—Ć –Ĺ–ĺ–≤—č–Ļ. –≠—ā–ĺ –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ —Ā–ī–Ķ–Ľ–į—ā—Ć –ī–Ľ—Ź –ļ–į–∂–ī–ĺ–≥–ĺ —Ä–į–∑–ī–Ķ–Ľ–į.

# mdadm /dev/md125 -a /dev/sdb2

# mdadm /dev/md126 -a /dev/sdb1

# mdadm /dev/md127 -a /dev/sdb3

–Ę–Ķ–Ņ–Ķ—Ä—Ć –Ĺ–ĺ–≤—č–Ļ –ī–ł—Ā–ļ —Ź–≤–Ľ—Ź–Ķ—ā—Ā—Ź —á–į—Ā—ā—Ć—é –ľ–į—Ā—Ā–ł–≤–į. –°–ł–Ĺ—Ö—Ä–ĺ–Ĺ–ł–∑–į—Ü–ł—é –ī–ł—Ā–ļ–ĺ–≤ –≤—č –ľ–ĺ–∂–Ķ—ā–Ķ —É–≤–ł–ī–Ķ—ā—Ć, –≤–≤–Ķ–ī—Ź –ļ–ĺ–ľ–į–Ĺ–ī—É:

# cat /proc/mdstat

–Ē–į–Ľ–Ķ–Ķ –Ņ–Ķ—Ä–Ķ–∑–į–≥—Ä—É–∂–į–Ķ–ľ —Ā–Ķ—Ä–≤–Ķ—Ä –ł –≤–ł–ī–ł–ľ, —á—ā–ĺ –≤—Ā–Ķ —Ä–į–∑–ī–Ķ–Ľ—č —Ā–ľ–ĺ–Ĺ—ā–ł—Ä–ĺ–≤–į–Ĺ—č –Ņ—Ä–į–≤–Ķ–Ľ—Ć–Ĺ–ĺ:

# lsblk

https://my.fairyhosting.com/knowledgebase.php?action=displayarticle&id=334&language=swedish

**********

–ó–į–ľ–Ķ–Ĺ–į —Ā–Ī–ĺ–Ļ–Ĺ–ĺ–≥–ĺ –ī–ł—Ā–ļ–į –≤ –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–Ĺ–ĺ–ľ RAID –ľ–į—Ā—Ā–ł–≤–Ķ.

–°–ł—ā—É–į—Ü–ł—Ź (–ī–Ľ—Ź –Ņ—Ä–ł–ľ–Ķ—Ä–į): —Ā –Ņ–ĺ–ľ–ĺ—ȗƗ鬆mdadm¬†—Ā–ĺ–Ī—Ä–į–Ĺ –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–Ĺ—č–Ļ RAID1(–∑–Ķ—Ä–ļ–į–Ľ–ĺ) /dev/md0 –ł–∑ 2-—Ö —Ä–į–∑–ī–Ķ–Ľ–ĺ–≤ /dev/sda1 –ł /dev/sdb1.

–ó–į–ī–į—á–į: –∑–į–ľ–Ķ–Ĺ–ł—ā—Ć —Ā–Ī–ĺ–Ļ–Ĺ—č–Ļ –ī–ł—Ā–ļ /dev/sdb.

–ü—Ä–Ķ–∂–ī–Ķ –≤—Ā–Ķ–≥–ĺ, —Ā–ľ–ĺ—ā—Ä–ł–ľ –ī–ł–į–≥–Ĺ–ĺ—Ā—ā–ł–ļ—É:

cat /proc/mdstat

–ł–Ľ–ł

mdadm --detail /dev/md0

–ē—Ā–Ľ–ł –≤–ľ–Ķ—Ā—ā–ĺ [UU] –≤–ł–ī–ł–ľ [U_], —ā–ĺ –ī–Ķ–Ľ–ĺ –Ņ–Ľ–ĺ—Ö–ĺ, —Ü–Ķ–Ľ–ĺ—Ā—ā–Ĺ–ĺ—Ā—ā—Ć –ĺ–ī–Ĺ–ĺ–≥–ĺ –ł–∑ –ī–ł—Ā–ļ–ĺ–≤ –Ĺ–į—Ä—É—ą–Ķ–Ĺ–į – –Ĺ—É–∂–Ĺ–ĺ –ľ–Ķ–Ĺ—Ź—ā—Ć –ī–ł—Ā–ļ.

–Ē–Ľ—Ź –į–≤—ā–ĺ–ľ–į—ā–ł—á–Ķ—Ā–ļ–ĺ–≥–ĺ —Ā–Ľ–Ķ–∂–Ķ–Ĺ–ł—Ź –ł –ľ–ĺ–Ĺ–ł—ā–ĺ—Ä–ł–Ĺ–≥–į –ī–ł—Ā–ļ–ĺ–≤ –ł –ľ–į—Ā—Ā–ł–≤–ĺ–≤ –ľ–ĺ–∂–Ĺ–ĺ –ł –Ĺ—É–∂–Ĺ–ĺ –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā—Ć –≤–ĺ–∑–ľ–ĺ–∂–Ĺ–ĺ—Ā—ā–ł –Ņ–į–ļ–Ķ—ā–ĺ–≤¬†

mdadm¬†(monitor mode) –ł¬†

smartmontools¬†(—ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł—Ź S.M.A.R.T.).

-1- –ü—Ä–Ķ–∂–ī–Ķ –≤—Ā–Ķ–≥–ĺ, –ī–Ķ–Ľ–į–Ķ–ľ —ā–į–ļ, —á—ā–ĺ–Ī—č —Ā —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–ĺ–ľ –Ĺ–ł–ļ—ā–ĺ –Ĺ–Ķ —Ä–į–Ī–ĺ—ā–į–Ľ – —Ā–ľ. –Ņ.1,2¬†–£–ī–į–Ľ–Ķ–Ĺ–ł–Ķ –Ņ—Ä–ĺ–≥—Ä–į–ľ–ľ–Ĺ–ĺ–≥–ĺ (software) –ľ–į—Ā—Ā–ł–≤–į RAID.

-2- –ü–ĺ–ľ–Ķ—á–į–Ķ–ľ —Ä–į–∑–ī–Ķ–Ľ –ļ–į–ļ —Ā–Ī–ĺ–Ļ–Ĺ—č–Ļ:

mdadm --manage /dev/md0 --fail /dev/sdb1

-3- –ě—ā–ļ–Ľ—é—á–į–Ķ–ľ —Ä–į–∑–ī–Ķ–Ľ (—É–ī–į–Ľ—Ź–Ķ–ľ –ł–∑ RAID1):

mdadm --manage /dev/md0 --remove /dev/sdb1

-4- –í—č–ļ–Ľ—é—á–į–Ķ–ľ –ľ–į—ą–ł–Ĺ—É, –ľ–Ķ–Ĺ—Ź–Ķ–ľ –ī–ł—Ā–ļ.

-5- –°–ĺ–∑–ī–į–Ķ–ľ —á–Ķ—Ä–Ķ–∑ cfdisk –ł–Ľ–ł fdisk –ł–ī–Ķ–Ĺ—ā–ł—á–Ĺ—č–Ķ —Ä–į–∑–ī–Ķ–Ľ—č, –ł–Ľ–ł c –Ņ–ĺ–ľ–ĺ—ȗƗ鬆sfdisk¬†–į–≤—ā–ĺ–ľ–į—ā–ł—á–Ķ—Ā–ļ–ł –ļ–ĺ–Ņ–ł—Ä—É–Ķ–ľ —Ā—ā—Ä—É–ļ—ā—É—Ä—É —Ä–į–∑–ī–Ķ–Ľ–ĺ–≤ –Ņ–Ķ—Ä–≤–ĺ–≥–ĺ –ī–ł—Ā–ļ–į /dev/sda:

sfdisk -d /dev/sda | sfdisk /dev/sdb

–≠—ā–ł–ľ —Ā–Ņ–ĺ—Ā–ĺ–Ī–ĺ–ľ –ľ–ĺ–∂–Ĺ–ĺ –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā—Ć—Ā—Ź, –Ņ–ĺ—Ā–ļ–ĺ–Ľ—Ć–ļ—É –≤ –Ĺ–į—ą–Ķ–ľ –Ņ—Ä–ł–ľ–Ķ—Ä–Ķ ¬ę–∑–Ķ—Ä–ļ–į–Ľ—Ć–Ĺ—č–Ļ¬Ľ RAID1. –ü—Ä–ł –ī—Ä—É–≥–ł—Ö —É—Ä–ĺ–≤–Ĺ—Ź—Ö (raid level), –Ĺ—É–∂–Ĺ–ĺ —Ä–į–∑–Ī–ł—ā—Ć –ī–ł—Ā–ļ –Ĺ–į —Ä–į–∑–ī–Ķ–Ľ(—č) –ł –Ņ–ĺ–ľ–Ķ—ā–ł—ā—Ć –Ķ–≥–ĺ(–ł—Ö) —ā–ł–Ņ–ĺ–ľ –§–° ¬ęLinux raid autodetect¬Ľ.

-6- –Ē–ĺ–Ī–į–≤–Ľ—Ź–Ķ–ľ —Ä–į–∑–ī–Ķ–Ľ –≤ RAID1 –ľ–į—Ā—Ā–ł–≤:

mdadm --manage /dev/md0 --add /dev/sdb1

-7- –Ė–ī–Ķ–ľ —Ā–ł–Ĺ—Ö—Ä–ĺ–Ĺ–ł–∑–į—Ü–ł–ł –ľ–į—Ā—Ā–ł–≤–į:

mdadm --wait /dev/md0

http://avreg.net/howto_software-raid-replacing-faulty-drive.html

–£¬†–Ĺ–į—Ā –Ķ—Ā—ā—Ć —Ā–Ķ—Ä–≤–Ķ—Ä –≤¬†–ļ–ĺ—ā–ĺ—Ä–ĺ–ľ 2 –ī–ł—Ā–ļ–į: /dev/sda –ł¬†/dev/sdb. –≠—ā–ł –ī–ł—Ā–ļ–ł —Ā–ĺ–Ī—Ä–į–Ĺ—č —É¬†–Ĺ–į—Ā –≤¬†—Ā–ĺ—Ą—ā–≤–Ķ—Ä–Ĺ—č–Ļ RAID1 —Ā¬†–Ņ–ĺ–ľ–ĺ—Č—Ć—é mdadm. –ě–ī–ł–Ĺ –ł–∑¬†–ī–ł—Ā–ļ–ĺ–≤ –≤—č—ą–Ķ–Ľ –ł–∑¬†—Ā—ā—Ä–ĺ—Ź, –≤¬†–Ĺ–į—ą–Ķ–ľ —Ā–Ľ—É—á–į–Ķ —ć—ā–ĺ /dev/sdb.

******

I. –£–ī–į–Ľ–Ķ–Ĺ–ł–Ķ –ī–ł—Ā–ļ–į –ł–∑ –ľ–į—Ā—Ā–ł–≤–į

–ü–Ķ—Ä–Ķ–ī –∑–į–ľ–Ķ–Ĺ–ĺ–Ļ –ī–ł—Ā–ļ–į –∂–Ķ–Ľ–į—ā–Ķ–Ľ—Ć–Ĺ–ĺ —É–Ī—Ä–į—ā—Ć –ī–ł—Ā–ļ –ł–∑¬†–ľ–į—Ā—Ā–ł–≤–į. –Ē–Ľ—Ź¬†–Ĺ–į—á–į–Ľ–į –Ņ—Ä–ĺ–≤–Ķ—Ä–ł–ľ –ļ–į–ļ —Ä–į–∑–ľ–Ķ—á–Ķ–Ĺ –ī–ł—Ā–ļ –≤¬†–ľ–į—Ā—Ā–ł–≤–Ķ:

Personalities : [raid1] [raid0] [raid6] [raid5] [raid4]

md2 : active raid1 sda4[0] sdb4[1]

1456504640 blocks super 1.2 [2/2] [UU]

md1 : active raid1 sda3[0] sdb3[1]

7996352 blocks super 1.2 [2/2] [UU]

md0 : active raid1 sda2[0] sdb2[1]

499392 blocks super 1.2 [2/2] [UU]

unused devices: <none>

–í¬†–ī–į–Ĺ–Ĺ–ĺ–ľ —Ā–Ľ—É—á–į–Ķ –ľ–į—Ā—Ā–ł–≤ —Ā–ĺ–Ī—Ä–į–Ĺ —ā–į–ļ. –ß—ā–ĺ md0 —Ā–ĺ—Ā—ā–ĺ–ł—ā –ł–∑¬†sda2 –ł¬†sdb2, md1 –ł–∑¬†sda3 –ł¬†sdb3, md2 –ł–∑¬†sda4 –ł¬†sdb4. –Ě–į¬†—ć—ā–ĺ–ľ —Ā–Ķ—Ä–≤–Ķ—Ä–Ķ md0 —ć—ā–ĺ /boot, md1¬†‚ÄĒ —Ā–≤–ĺ–Ņ, md2¬†‚ÄĒ –ļ–ĺ—Ä–Ķ–Ĺ—Ć. –£–Ī–ł—Ä–į–Ķ–ľ sdb –ł–∑¬†–≤—Ā–Ķ—Ö —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤.

# mdadm /dev/md0 --remove /dev/sdb2

# mdadm /dev/md1 --remove /dev/sdb3

# mdadm /dev/md2 --remove /dev/sdb4

–ē—Ā–Ľ–ł —Ä–į–∑–ī–Ķ–Ľ—č –ł–∑¬†–ľ–į—Ā—Ā–ł–≤–į –Ĺ–Ķ¬†—É–ī–į–Ľ—Ź—é—ā—Ā—Ź, —ć—ā–ĺ –ļ–į–ļ –≤¬†–Ĺ–į—ą–Ķ–ľ —Ā–Ľ—É—á–į–Ķ. Mdadm –Ĺ–Ķ¬†—Ā—á–ł—ā–į–Ķ—ā –ī–ł—Ā–ļ –Ĺ–Ķ–ł—Ā–Ņ—Ä–į–≤–Ĺ—č–ľ –ł¬†–ł—Ā–Ņ–ĺ–Ľ—Ć–∑—É–Ķ—ā –Ķ–≥–ĺ, –ł¬†–Ņ—Ä–ł¬†—É–ī–į–Ľ–Ķ–Ĺ–ł–ł –ľ—č —É–≤–ł–ī–ł–ľ –ĺ—ą–ł–Ī–ļ—É, —á—ā–ĺ —É—Ā—ā—Ä–ĺ–Ļ—Ā—ā–≤–ĺ –ł—Ā–Ņ–ĺ–Ľ—Ć–∑—É–Ķ—ā—Ā—Ź. –í¬†—ć—ā–ĺ–ľ —Ā–Ľ—É—á–į–Ķ –Ņ–Ķ—Ä–Ķ–ī —É–ī–į–Ľ–Ķ–Ĺ–ł–Ķ–ľ –Ņ–ĺ–ľ–Ķ—á–į–Ķ–ľ –ī–ł—Ā–ļ –ļ–į–ļ —Ā–Ī–ĺ–Ļ–Ĺ—č–Ļ.

# mdadm /dev/md0 -f /dev/sdb2

# mdadm /dev/md1 -f /dev/sdb3

# mdadm /dev/md2 -f /dev/sdb4

–ź¬†–∑–į—ā–Ķ–ľ —Ā–Ĺ–ĺ–≤–į –≤—č–Ņ–ĺ–Ľ–Ĺ–ł–ľ –ļ–ĺ–ľ–į–Ĺ–ī—č –Ņ–嬆—É–ī–į–Ľ–Ķ–Ĺ–ł—é —Ä–į–∑–ī–Ķ–Ľ–ĺ–≤ –ł–∑¬†–ľ–į—Ā—Ā–ł–≤–į. –í—Ā–Ķ, –ľ—č —É–ī–į–Ľ–ł–Ľ–ł —Ā–Ī–ĺ–Ļ–Ĺ—č–Ļ –ī–ł—Ā–ļ –ł–∑¬†–ľ–į—Ā—Ā–ł–≤–į. –Ę–Ķ–Ņ–Ķ—Ä—Ć –ľ–ĺ–∂–Ķ–ľ –Ņ–ł—Ā–į—ā—Ć –≤¬†–ī–į—ā–į—Ü–Ķ–Ĺ—ā—Ä –∑–į–Ņ—Ä–ĺ—Ā –Ĺ–į¬†–∑–į–ľ–Ķ–Ĺ—É –ī–ł—Ā–ļ–į.

II. –Ē–ĺ–Ī–į–≤–Ľ–Ķ–Ĺ–ł–Ķ –ī–ł—Ā–ļ–į –≤¬†–ľ–į—Ā—Ā–ł–≤ –Ņ–ĺ—Ā–Ľ–Ķ –∑–į–ľ–Ķ–Ĺ—č

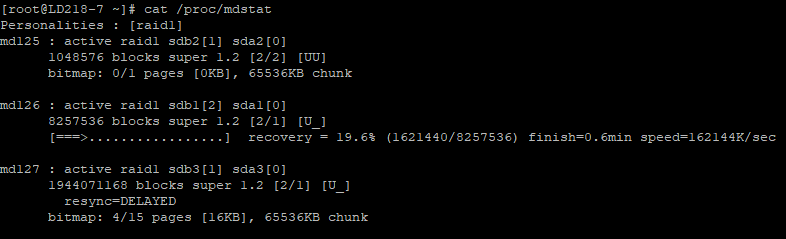

‚ÄÉ‚ÄÉ1. –ě–Ņ—Ä–Ķ–ī–Ķ–Ľ–Ķ–Ĺ–ł–Ķ —ā–į–Ī–Ľ–ł—Ü—č —Ä–į–∑–ī–Ķ–Ľ–ĺ–≤(GPT –ł–Ľ–ł¬†MBR) –ł¬†–Ņ–Ķ—Ä–Ķ–Ĺ–ĺ—Ā –Ķ—Ď –Ĺ–į¬†–Ĺ–ĺ–≤—č–Ļ –ī–ł—Ā–ļ

–ü–ĺ—Ā–Ľ–Ķ –∑–į–ľ–Ķ–Ĺ—č –Ņ–ĺ–≤—Ä–Ķ–∂–ī–Ķ–Ĺ–Ĺ–ĺ–≥–ĺ –ī–ł—Ā–ļ–į –Ĺ—É–∂–Ĺ–ĺ –ī–ĺ–Ī–į–≤–ł—ā—Ć –Ĺ–ĺ–≤—č–Ļ –ī–ł—Ā–ļ –≤¬†–ľ–į—Ā—Ā–ł–≤. –Ē–Ľ—Ź¬†—ć—ā–ĺ–≥–ĺ –Ĺ–į–ī–ĺ –ĺ–Ņ—Ä–Ķ–ī–Ķ–Ľ–ł—ā—Ć –ļ–į–ļ–į—Ź —ɬ†–Ĺ–į—Ā —ā–į–Ī–Ľ–ł—Ü–į —Ä–į–∑–ī–Ķ–Ľ–ĺ–≤: GPT –ł–Ľ–ł¬†MBR. –Ē–Ľ—Ź¬†—ć—ā–ĺ–≥–ĺ –Ī—É–ī–Ķ–ľ –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā—Ć gdisk –£—Ā—ā–į–Ĺ–ĺ–≤–ł–ľ gdisk:

# apt-get install gdisk -y

–í—č–Ņ–ĺ–Ľ–Ĺ—Ź–Ķ–ľ:

# gdisk -l /dev/sda

–ď–ī–Ķ /dev/sda¬†‚ÄĒ –ł—Ā–Ņ—Ä–į–≤–Ĺ—č–Ļ –ī–ł—Ā–ļ –Ĺ–į—Ö–ĺ–ī—Ź—Č–ł–Ļ—Ā—Ź –≤¬†raid. –í¬†–≤—č–≤–ĺ–ī–Ķ –Ī—É–ī–Ķ—ā –Ņ—Ä–ł–ľ–Ķ—Ä–Ĺ–ĺ —ć—ā–ĺ –ī–Ľ—Ź¬†MBR:

Partition table scan:

MBR: MBR only

BSD: not present

APM: not present

GPT: not present

–ė¬†–Ņ—Ä–ł–ľ–Ķ—Ä–Ĺ–ĺ —ć—ā–ĺ –ī–Ľ—Ź¬†GPT:

Partition table scan:

MBR: protective

BSD: not present

APM: not present

GPT: present

–ü–Ķ—Ä–Ķ–ī –ī–ĺ–Ī–į–≤–Ľ–Ķ–Ĺ–ł–Ķ–ľ –ī–ł—Ā–ļ–į –≤¬†–ľ–į—Ā—Ā–ł–≤ –Ĺ–į–ľ –Ĺ—É–∂–Ĺ–ĺ –Ĺ–į¬†–Ĺ–Ķ–ľ —Ā–ĺ–∑–ī–į—ā—Ć —Ä–į–∑–ī–Ķ–Ľ—č –≤¬†—ā–ĺ—á–Ĺ–ĺ—Ā—ā–ł —ā–į–ļ–ł–Ķ¬†–∂–Ķ –ļ–į–ļ –ł¬† –Ĺ–į¬†sda. –í¬†–∑–į–≤–ł—Ā–ł–ľ–ĺ—Ā—ā–ł –ĺ—ā¬†—Ä–į–∑–ľ–Ķ—ā–ļ–ł –ī–ł—Ā–ļ–į —ć—ā–ĺ –ī–Ķ–Ľ–į–Ķ—ā—Ā—Ź –Ņ–嬆—Ä–į–∑–Ĺ–ĺ–ľ—É.

–ö–ĺ–Ņ–ł—Ä–ĺ–≤–į–Ĺ–ł–Ķ —Ä–į–∑–ľ–Ķ—ā–ļ–ł –ī–Ľ—Ź¬†GPT:

# sgdisk -R /dev/sdb /dev/sda

–ó–ī–Ķ—Ā—Ć –Ĺ–į–ī–ĺ –Ī—č—ā—Ć –≤–Ĺ–ł–ľ–į—ā–Ķ–Ľ—Ć–Ĺ—č–ľ. –ü–Ķ—Ä–≤—č–ľ –Ņ–ł—ą–Ķ—ā—Ā—Ź –ī–ł—Ā–ļ –Ĺ–į¬†–ļ–ĺ—ā–ĺ—Ä—č–Ļ –ļ–ĺ–Ņ–ł—Ä—É–Ķ—ā—Ā—Ź —Ä–į–∑–ľ–Ķ—ā–ļ–į, –į¬†–≤—ā–ĺ—Ä—č–ľ —Ā¬†–ļ–ĺ—ā–ĺ—Ä–ĺ–≥–ĺ –ļ–ĺ–Ņ–ł—Ä—É—é—ā. –ē—Ā–Ľ–ł –Ņ–Ķ—Ä–Ķ–Ņ—É—ā–į—ā—Ć –ł—Ö –ľ–Ķ—Ā—ā–į–ľ–ł, —ā–ĺ —Ä–į–∑–ľ–Ķ—ā–ļ–į –Ĺ–į¬†–ł–∑–Ĺ–į—á–į–Ľ—Ć–Ĺ–ĺ –ł—Ā–Ņ—Ä–į–≤–Ĺ–ĺ–ľ –ī–ł—Ā–ļ–Ķ –Ī—É–ī–Ķ—ā —É–Ĺ–ł—á—ā–ĺ–∂–Ķ–Ĺ–į.

–Ē–į–Ķ–ľ –ī–ł—Ā–ļ—É –Ĺ–ĺ–≤—č–Ļ —Ā–Ľ—É—á–į–Ļ–Ĺ—č–Ļ UIDD:

# sgdisk -G /dev/sdb

–ö–ĺ–Ņ–ł—Ä–ĺ–≤–į–Ĺ–ł–Ķ —Ä–į–∑–ľ–Ķ—ā–ļ–ł –ī–Ľ—Ź¬†MBR:

# sfdisk -d /dev/sda | sfdisk /dev/sdb

–ó–ī–Ķ—Ā—Ć –Ĺ–į–ĺ–Ī–ĺ—Ä–ĺ—ā –Ņ–Ķ—Ä–≤—č–ľ –Ņ–ł—ą–Ķ—ā—Ā—Ź –ī–ł—Ā–ļ —Ā¬†–ļ–ĺ—ā–ĺ—Ä–ĺ–≥–ĺ –Ņ–Ķ—Ä–Ķ–Ĺ–ĺ—Ā–ł–ľ —Ä–į–∑–ľ–Ķ—ā–ļ—É, –į¬†–≤—ā–ĺ—Ä—č–ľ –Ĺ–į¬†–ļ–ĺ—ā–ĺ—Ä—č–Ļ –Ņ–Ķ—Ä–Ķ–Ĺ–ĺ—Ā–ł–ľ. –ē—Ā–Ľ–ł —Ä–į–∑–ī–Ķ–Ľ—č –Ĺ–Ķ¬†–≤–ł–ī–Ĺ—č –≤¬†—Ā–ł—Ā—ā–Ķ–ľ–Ķ, —ā–ĺ –ľ–ĺ–∂–Ĺ–ĺ –Ņ–Ķ—Ä–Ķ—á–ł—ā–į—ā—Ć —ā–į–Ī–Ľ–ł—Ü—É —Ä–į–∑–ī–Ķ–Ľ–ĺ–≤ –ļ–ĺ–ľ–į–Ĺ–ī–ĺ–Ļ:

# sfdisk -R /dev/sdb

‚ÄÉ‚ÄÉ2. –Ē–ĺ–Ī–į–≤–Ľ–Ķ–Ĺ–ł–Ķ –ī–ł—Ā–ļ–į –≤¬†–ľ–į—Ā—Ā–ł–≤

–ö–ĺ–≥–ī–į –ľ—č —Ā–ĺ–∑–ī–į–Ľ–ł —Ä–į–∑–ī–Ķ–Ľ—č –Ĺ–į¬†/dev/sdb, —ā–ĺ –ľ–ĺ–∂–Ĺ–ĺ –ī–ĺ–Ī–į–≤–Ľ—Ź—ā—Ć –ī–ł—Ā–ļ –≤¬†–ľ–į—Ā—Ā–ł–≤.

III. –£—Ā—ā–į–Ĺ–ĺ–≤–ļ–į –∑–į–≥—Ä—É–∑—á–ł–ļ–į

–ü–ĺ—Ā–Ľ–Ķ –ī–ĺ–Ī–į–≤–Ľ–Ķ–Ĺ–ł—Ź –ī–ł—Ā–ļ–į –≤¬†–ľ–į—Ā—Ā–ł–≤ –Ĺ—É–∂–Ĺ–ĺ —É—Ā—ā–į–Ĺ–ĺ–≤–ł—ā—Ć –Ĺ–į¬†–Ĺ–Ķ–≥–ĺ –∑–į–≥—Ä—É–∑—á–ł–ļ. –ē—Ā–Ľ–ł —Ā–Ķ—Ä–≤–Ķ—Ä –∑–į–≥—Ä—É–∂–Ķ–Ĺ –≤¬†–Ĺ–ĺ—Ä–ľ–į–Ľ—Ć–Ĺ–ĺ–ľ —Ä–Ķ–∂–ł–ľ–Ķ, —ā–ĺ —ć—ā–ĺ –ī–Ķ–Ľ–į–Ķ—ā—Ā—Ź –ĺ–ī–Ĺ–ĺ–Ļ –ļ–ĺ–ľ–į–Ĺ–ī–ĺ–Ļ:

# grub-install /dev/sdb

–ē—Ā–Ľ–ł —Ā–Ķ—Ä–≤–Ķ—Ä –∑–į–≥—Ä—É–∂–Ķ–Ĺ –≤¬†recovery –ł–Ľ–ł¬†rescue, —ā.–Ķ —Ā¬†live cd, —ā–ĺ —É—Ā—ā–į–Ĺ–ĺ–≤–ļ–į –∑–į–≥—Ä—É–∑—á–ł–ļ–į –≤—č–≥–Ľ—Ź–ī–ł—ā —Ā–Ľ–Ķ–ī—É—é—Č–ł–ľ –ĺ–Ī—Ä–į–∑–ĺ–ľ.

–ú–ĺ–Ĺ—ā–ł—Ä—É–Ķ–ľ –ļ–ĺ—Ä–Ĺ–Ķ–≤—É—é —Ą–į–Ļ–Ľ–ĺ–≤—É—é —Ā–ł—Ā—ā–Ķ–ľ—É –≤¬† /mnt:

# mount /dev/md2 /mnt

–ú–ĺ–Ĺ—ā–ł—Ä—É–Ķ–ľ boot:

# mount /dev/md0 /mnt/boot

–ú–ĺ–Ĺ—ā–ł—Ä—É–Ķ–ľ /dev, /proc –ł¬†/sys:

# mount --bind /dev /mnt/dev

# mount --bind /proc /mnt/proc

# mount --bind /sys /mnt/sys

–ó–į—ā–Ķ–ľ –ī–Ķ–Ľ–į–Ķ–ľ chroot –≤¬†–Ņ—Ä–ł–ľ–ĺ–Ĺ—ā–ł—Ä–ĺ–≤–į–Ĺ–Ĺ—É—é —Ā–ł—Ā—ā–Ķ–ľ—É:

# chroot /mnt

–ė¬†—É—Ā—ā–į–Ĺ–į–≤–Ľ–ł–≤–į–Ķ–ľ grub –Ĺ–į¬†sdb:

# grub-install /dev/sdb

–Ę–Ķ–Ņ–Ķ—Ä—Ć –ľ–ĺ–∂–Ĺ–ĺ –Ņ–ĺ–Ņ—Ä–ĺ–Ī–ĺ–≤–į—ā—Ć –∑–į–≥—Ä—É–∑–ł—ā—Ā—Ź –≤¬†–Ĺ–ĺ—Ä–ľ–į–Ľ—Ć–Ĺ—č–Ļ —Ä–Ķ–∂–ł–ľ.

P.S.¬†–ē—Ā–Ľ–ł –Ņ—Ä–ł¬†—É—Ā—ā–į–Ĺ–ĺ–≤–ļ–Ķ –∑–į–≥—Ä—É–∑—á–ł–ļ–į –≤–ĺ–∑–Ĺ–ł–ļ–Ĺ–Ķ—ā –ĺ—ą–ł–Ī–ļ–į Could not¬†find device for¬†/boot/boot: not¬†found or¬†not¬†a¬†block device —ā–ĺ –≤–į–ľ¬†—Ā—é–ī–į.

https://anikin.pw/all/zamena-dika-v-programnom-raid1-v-linux/