OpenVPN¬†‚ÄĒ¬†—Ā–≤–ĺ–Ī–ĺ–ī–Ĺ–į—Ź¬†—Ä–Ķ–į–Ľ–ł–∑–į—Ü–ł—Ź —ā–Ķ—Ö–Ĺ–ĺ–Ľ–ĺ–≥–ł–ł¬†–≤–ł—Ä—ā—É–į–Ľ—Ć–Ĺ–ĺ–Ļ —á–į—Ā—ā–Ĺ–ĺ–Ļ —Ā–Ķ—ā–ł (VPN)¬†—Ā –ĺ—ā–ļ—Ä—č—ā—č–ľ –ł—Ā—Ö–ĺ–ī–Ĺ—č–ľ –ļ–ĺ–ī–ĺ–ľ –ī–Ľ—Ź —Ā–ĺ–∑–ī–į–Ĺ–ł—Ź –∑–į—ą–ł—Ą—Ä–ĺ–≤–į–Ĺ–Ĺ—č—Ö –ļ–į–Ĺ–į–Ľ–ĺ–≤ —ā–ł–Ņ–į —ā–ĺ—á–ļ–į-—ā–ĺ—á–ļ–į –ł–Ľ–ł —Ā–Ķ—Ä–≤–Ķ—Ä-–ļ–Ľ–ł–Ķ–Ĺ—ā—č –ľ–Ķ–∂–ī—É –ļ–ĺ–ľ–Ņ—Ć—é—ā–Ķ—Ä–į–ľ–ł. –ě–Ĺ–į –Ņ–ĺ–∑–≤–ĺ–Ľ—Ź–Ķ—ā —É—Ā—ā–į–Ĺ–į–≤–Ľ–ł–≤–į—ā—Ć —Ā–ĺ–Ķ–ī–ł–Ĺ–Ķ–Ĺ–ł—Ź –ľ–Ķ–∂–ī—É –ļ–ĺ–ľ–Ņ—Ć—é—ā–Ķ—Ä–į–ľ–ł, –Ĺ–į—Ö–ĺ–ī—Ź—Č–ł–ľ–ł—Ā—Ź –∑–į¬†NAT¬†–ł¬†—Ā–Ķ—ā–Ķ–≤—č–ľ —ć–ļ—Ä–į–Ĺ–ĺ–ľ, –Ī–Ķ–∑ –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ—Ā—ā–ł –ł–∑–ľ–Ķ–Ĺ–Ķ–Ĺ–ł—Ź –ł—Ö –Ĺ–į—Ā—ā—Ä–ĺ–Ķ–ļ.

# yum -y install epel-release # yum -y install openvpn

–Ē–ĺ—É—Ā—ā–į–Ĺ–ĺ–≤–ł–ľ —É—ā–ł–Ľ–ł—ā—č:

# yum install wget unzip zip

—É—Ā—ā–į–Ĺ–į–≤–Ľ–ł–≤–į–Ķ–ľ —É—ā–ł–Ľ–ł—ā—ɬ†Easy-RSA:

# cd /etc/openvpn/keys # wget https://github.com/OpenVPN/easy-rsa/archive/master.zip # unzip master.zip # cd /etc/openvpn/keys/easy-rsa-master/easyrsa3

–°–ĺ–∑–ī–į–Ķ–ľ —Ā—ā—Ä—É–ļ—ā—ɗėɬ†–Ņ—É–Ī–Ľ–ł—á–Ĺ—č—Ö PKI –ļ–Ľ—é—á–Ķ–Ļ:

# mv vars.example vars # ./easyrsa init-pki

–°–ĺ–∑–ī–į–Ļ—ā–Ķ —É–ī–ĺ—Ā—ā–ĺ–≤–Ķ—Ä—Ź—é—Č–ł–Ļ —Ü–Ķ–Ĺ—ā—Ä CA:

# ./easyrsa build-ca

–Ě–Ķ –∑–į–Ī—É–ī—Ć—ā–Ķ —É–ļ–į–∑–į–Ĺ–Ĺ—č–Ļ –Ņ–į—Ä–ĺ–Ľ—Ć. –ē–≥–ĺ –Ĺ—É–∂–Ĺ–ĺ –Ī—É–ī–Ķ—ā –≤–≤–ĺ–ī–ł—ā—Ć –ļ–į–∂–ī—č–Ļ —Ä–į–∑ –Ņ—Ä–ł —Ā–ĺ–∑–ī–į–Ĺ–ł–ł –Ĺ–ĺ–≤–ĺ–≥–ĺ —Ā–Ķ—Ä—ā–ł—Ą–ł–ļ–į—ā–į openvpn.

–ú—č –Ņ–ĺ–Ľ—É—á–ł–Ľ–ł 2 –ļ–Ľ—é—á–į:

/etc/openvpn/keys/easy-rsa-master/easyrsa3/pki/private/ca.key /etc/openvpn/keys/easy-rsa-master/easyrsa3/pki/ca.crt

–ü–Ķ—Ä–≤—č–Ļ –ļ–Ľ—é—á —Ā–Ķ–ļ—Ä–Ķ—ā–Ĺ—č–Ļ, –Ķ–≥–ĺ –Ĺ—É–∂–Ĺ–ĺ –ĺ—Ā—ā–į–≤–ł—ā—Ć –Ĺ–į —Ā–Ķ—Ä–≤–Ķ—Ä–Ķ –ł –Ĺ–ł–ļ–ĺ–ľ—É –Ĺ–Ķ –ĺ—ā–ī–į–≤–į—ā—Ć. –í—ā–ĺ—Ä–ĺ–Ļ ‚ÄĒ –ĺ—ā–ļ—Ä—č—ā—č–Ļ, –Ķ–≥–ĺ –ľ—č –Ī—É–ī–Ķ–ľ –≤–ľ–Ķ—Ā—ā–Ķ —Ā –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ—Ć—Ā–ļ–ł–ľ–ł —Ā–Ķ—Ä—ā–ł—Ą–ł–ļ–į—ā–į–ľ–ł –Ņ–Ķ—Ä–Ķ–ī–į–≤–į—ā—Ć –ļ–Ľ–ł–Ķ–Ĺ—ā–į–ľ.

–°–ĺ–∑–ī–į–Ķ–ľ –∑–į–Ņ—Ä–ĺ—Ā —Ā–Ķ—Ä—ā–ł—Ą–ł–ļ–į—ā–į –ī–Ľ—Ź —Ā–Ķ—Ä–≤–Ķ—Ä–į –Ī–Ķ–∑ –Ņ–į—Ä–ĺ–Ľ—Ź —Ā –Ņ–ĺ–ľ–ĺ—Č—Ć—é –ĺ–Ņ—Ü–ł–ł¬†nopass, –ł–Ĺ–į—á–Ķ –Ņ—Ä–ł–ī–Ķ—ā—Ā—Ź –≤–≤–ĺ–ī–ł—ā—Ć –Ņ–į—Ä–ĺ–Ľ—Ć —Ā –ļ–ĺ–Ĺ—Ā–ĺ–Ľ–ł –Ņ—Ä–ł –ļ–į–∂–ī–ĺ–ľ –∑–į–Ņ—É—Ā–ļ–Ķ —Ā–Ķ—Ä–≤–Ķ—Ä–į:

# ./easyrsa gen-req server nopass

–ü–ĺ–ī–Ņ–ł—Ā—č–≤–į–Ķ–ľ –∑–į–Ņ—Ä–ĺ—Ā –Ĺ–į –Ņ–ĺ–Ľ—É—á–Ķ–Ĺ–ł–Ķ —Ā–Ķ—Ä—ā–ł—Ą–ł–ļ–į—ā–į —É –Ĺ–į—ą–Ķ–≥–ĺ CA:

# ./easyrsa sign-req server server

–í –Ņ—Ä–ĺ—Ü–Ķ—Ā—Ā–Ķ —Ä–į–Ī–ĺ—ā—č —Ā–ļ—Ä–ł–Ņ—ā–į –≤–≤–ĺ–ī–ł–ľ –Ņ–į—Ä–ĺ–Ľ—Ć –ĺ—ā CA, –ļ–ĺ—ā–ĺ—Ä—č–Ļ —É–ļ–į–∑—č–≤–į–Ľ–ł —Ä–į–Ĺ—Ć—ą–Ķ –ł –ĺ—ā–≤–Ķ—á–į–Ķ–ľ –Ĺ–į –≤–ĺ–Ņ—Ä–ĺ—Ā yes. –ú—č –Ņ–ĺ–Ľ—É—á–ł–Ľ–ł –Ņ–ĺ–ī–Ņ–ł—Ā–į–Ĺ–Ĺ—č–Ļ —É–ī–ĺ—Ā—ā–ĺ–≤–Ķ—Ä—Ź—é—Č–ł–ľ —Ü–Ķ–Ĺ—ā—Ä–ĺ–ľ —Ā–Ķ—Ä—ā–ł—Ą–ł–ļ–į—ā –ī–Ľ—Ź —Ā–Ķ—Ä–≤–Ķ—Ä–į ‚ÄĒ /etc/openvpn/keys/easy-rsa-master/easyrsa3/pki/issued/server.crt

–Ě–į–ľ –Ķ—Č–Ķ –Ņ—Ä–ł–≥–ĺ–ī–ł—ā—Ā—Ź¬†–ļ–Ľ—é—á –Ē–ł—Ą—Ą–ł-–•–Ķ–Ľ–ľ–į–Ĺ–į, –≥–Ķ–Ĺ–Ķ—Ä–ł—Ä—É–Ķ–ľ –Ķ–≥–ĺ:

# ./easyrsa gen-dh

–ü–ĺ –∑–į–≤–Ķ—Ä—ą–Ķ–Ĺ–ł—é —Ä–į–Ī–ĺ—ā—č —Ā–ļ—Ä–ł–Ņ—ā–į –Ņ–ĺ–Ľ—É—á–į–Ķ–ľ —Ą–į–Ļ–Ľ dh —Ā–Ķ—Ä—ā–ł—Ą–ł–ļ–į—ā–į ‚ÄĒ¬†/etc/openvpn/keys/easy-rsa-master/easyrsa3/pki/dh.pem.

–ö–ĺ–Ņ–ł—Ä—É–Ķ–ľ –≤ –Ņ–į–Ņ–ļ—É /etc/openvpn –≤—Ā–Ķ –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ—č–Ķ –ī–Ľ—Ź —Ä–į–Ī–ĺ—ā—č openvpn —Ā–Ķ—Ä–≤–Ķ—Ä–į –ļ–Ľ—é—á–ł:

# cp pki/ca.crt /etc/openvpn/ca.crt # cp pki/dh.pem /etc/openvpn/dh.pem # cp pki/issued/server.crt /etc/openvpn/server.crt # cp pki/private/server.key /etc/openvpn/server.key

–°–ĺ–∑–ī–į–ī–ł–ľ –ļ–Ľ—é—á –ī–Ľ—Ź –ļ–Ľ–ł–Ķ–Ĺ—ā–į openvpn (nopass – –Ī–Ķ–∑ –Ņ–į—Ä–ĺ–Ľ—Ź, –Ĺ–ĺ –Ľ—É—á—ą–Ķ —Ā –Ņ–į—Ä–ĺ–Ľ–Ķ–ľ):

# ./easyrsa gen-req user1 nopass # ./easyrsa sign-req client user1

–ü—Ä–ĺ—Ü–Ķ–ī—É—Ä–į –į–Ĺ–į–Ľ–ĺ–≥–ł—á–Ĺ–į —Ā–ĺ–∑–ī–į–Ĺ–ł—é —Ā–Ķ—Ä—ā–ł—Ą–ł–ļ–į—ā–į –ī–Ľ—Ź —Ā–Ķ—Ä–≤–Ķ—Ä–į. –Ę–į–ļ –∂–Ķ –≤–≤–ĺ–ī–ł–ľ –Ņ–į—Ä–ĺ–Ľ—Ć (pass-—Ą—Ä–į–∑—É —Ā–Ķ—Ä–≤–Ķ—Ä–į), –ĺ—ā–≤–Ķ—á–į–Ķ–ľ yes. –í —Ä–Ķ–∑—É–Ľ—Ć—ā–į—ā–Ķ –Ņ–ĺ–Ľ—É—á–į–Ķ–ľ –Ņ–ĺ–ī–Ņ–ł—Ā–į–Ĺ–Ĺ—č–Ļ —Ā–Ķ—Ä—ā–ł—Ą–ł–ļ–į—ā –ļ–Ľ–ł–Ķ–Ĺ—ā–į:

/etc/openvpn/keys/easy-rsa-master/easyrsa3/pki/issued/user1.crt /etc/openvpn/keys/easy-rsa-master/easyrsa3/pki/private/user1.key

–°–ĺ–∑–ī–į–Ĺ–ł–Ķ —Ā—ā–į—ā–ł—á–Ķ—Ā–ļ–ĺ–≥–ĺ –ļ–Ľ—é—á–į HMAC

–Ē–Ľ—Ź —Ā–ĺ–∑–ī–į–Ĺ–ł—Ź –ļ–Ľ—é—á–į HMAC –ł—Ā–Ņ–ĺ–Ľ—Ć–∑—É–Ļ—ā–Ķ –ļ–ĺ–ľ–į–Ĺ–ī—É openvpn —Ā –ĺ–Ņ—Ü–ł—Ź–ľ–ł –genkey –ł –secret:

# cd /etc/openvpn # openvpn --genkey --secret ta.key

–ö–Ľ–ł–Ķ–Ĺ—ā—É, –ļ–ĺ—ā–ĺ—Ä—č–ľ —É –Ĺ–į—Ā —Ź–≤–Ľ—Ź–Ķ—ā—Ā—Ź —ą–Ľ—é–∑ —Ą–ł–Ľ–ł–į–Ľ–į –Ĺ—É–∂–Ĺ–ĺ –Ī—É–ī–Ķ—ā –Ņ–Ķ—Ä–Ķ–ī–į—ā—Ć —Ā–Ľ–Ķ–ī—É—é—Č–ł–Ļ –Ĺ–į–Ī–ĺ—Ä —Ą–į–Ļ–Ľ–ĺ–≤ ‚ÄĒ¬†user1.crt, user1.key,¬†ca.crt, ta.key.

–Ę–Ķ–Ņ–Ķ—Ä—Ć –Ņ—Ä–ł—Ā—ā—É–Ņ–į–Ķ–ľ –ļ –Ĺ–į—Ā—ā—Ä–ĺ–Ļ–ļ–Ķ. –°–ĺ–∑–ī–į–Ķ–ľ —Ą–į–Ļ–Ľ –ļ–ĺ–Ĺ—Ą–ł–≥—É—Ä–į—Ü–ł–ł openvpn:

# nano /etc/openvpn/server.conf port 1194 # —Ź –Ņ—Ä–Ķ–ī–Ņ–ĺ—á–ł—ā–į—é –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā—Ć –Ĺ–Ķ—Ā—ā–į–Ĺ–ī–į—Ä—ā–Ĺ—č–Ķ –Ņ–ĺ—Ä—ā—č –ī–Ľ—Ź —Ä–į–Ī–ĺ—ā—č proto udp # –Ņ—Ä–ĺ—ā–ĺ–ļ–ĺ–Ľ –ľ–ĺ–∂–Ķ—ā –Ī—č—ā –ł tcp, –Ķ—Ā–Ľ–ł –Ķ—Ā—ā—Ć –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ—Ā—ā—Ć –≤ —ć—ā–ĺ–ľ dev tun ca /etc/openvpn/ca.crt cert /etc/openvpn/server.crt key /etc/openvpn/server.key dh /etc/openvpn/dh.pem # –ü—Ä–ĺ–≤–Ķ—Ä–ļ–į, –Ĺ–Ķ –ĺ—ā–ĺ–∑–≤–į–Ĺ –Ľ–ł —Ā–Ķ—Ä—ā–ł—Ą–ł–ļ–į—ā –ļ–Ľ–ł–Ķ–Ĺ—ā–į crl-verify /etc/openvpn/crl.pem # –í–ļ–Ľ—é—á–į–Ķ–ľ TLS tls-auth /etc/openvpn/ta.key 0 tls-server tls-timeout 120 auth SHA512 cipher AES-256-CBC #auth MD5 #cipher BF-CBC server 10.8.0.0 255.255.255.0 # –Ņ–ĺ–ī—Ā–Ķ—ā—Ć –ī–Ľ—Ź —ā—É–Ĺ–Ĺ–Ķ–Ľ—Ź, –ľ–ĺ–∂–Ķ—ā –Ī—č—ā—Ć –Ľ—é–Ī–ĺ–Ļ route 10.8.0.0 255.255.255.252 # —É–ļ–į–∑—č–≤–į–Ķ–ľ –Ņ–ĺ–ī—Ā–Ķ—ā—Ć, –ļ –ļ–ĺ—ā–ĺ—Ä–ĺ–Ļ –Ī—É–ī–Ķ–ľ –ĺ–Ī—Ä–į—Č–į—ā—Ć—Ā—Ź —á–Ķ—Ä–Ķ–∑ vpn rab push "route 192.168.113.0 255.255.255.0" # –Ņ–Ķ—Ä–Ķ–ī–į–Ķ–ľ –ľ–į—Ä—ą—Ä—É—ā –ļ–Ľ–ł–Ķ–Ĺ—ā–į–ľ # –Ē–Ľ—Ź –ī–ĺ—Ā—ā—É–Ņ–į –ļ–Ľ–ł–Ķ–Ĺ—ā–ĺ–≤ —á–Ķ—Ä–Ķ–∑ —É–ī–į–Ľ–Ķ–Ĺ–Ĺ—č–Ļ —ą–Ľ—é–∑ –≤ Internet # –ē—Ā–Ľ–ł –Ĺ–Ķ –Ĺ—É–∂–Ķ–Ĺ - –∑–į–ļ–ĺ–ľ–Ķ–Ĺ—ā–ł—Ä–ĺ–≤–į—ā—Ć push "redirect-gateway def1 bypass-dhcp" push "dhcp-option DNS 10.8.0.1" ifconfig-pool-persist ipp.txt # —Ą–į–Ļ–Ľ —Ā –∑–į–Ņ–ł—Ā—Ź–ľ–ł —Ā–ĺ–ĺ—ā–≤–Ķ—ā—Ā—ā–≤–ł–Ļ clinet - ip client-to-client # –Ņ–ĺ–∑–≤–ĺ–Ľ—Ź–Ķ—ā –ļ–Ľ–ł–Ķ–Ĺ—ā–į–ľ openvpn –Ņ–ĺ–ī–ļ–Ľ—é—á–į—ā—Ć—Ā—Ź –ī—Ä—É–≥ –ļ –ī—Ä—É–≥—É client-config-dir /etc/openvpn/ccd # –ī–ł—Ä–Ķ–ļ—ā–ĺ—Ä–ł—Ź —Ā –ł–Ĺ–ī–ł–≤–ł–ī—É–į–Ľ—Ć–Ĺ—č–ľ–ł –Ĺ–į—Ā—ā—Ä–ĺ–Ļ–ļ–į–ľ–ł –ļ–Ľ–ł–Ķ–Ĺ—ā–ĺ–≤ keepalive 10 120 # —Ā–∂–į—ā–ł–Ķ —ā—Ä–į—Ą–ł–ļ–į comp-lzo persist-key persist-tun max-clients 100 user nobody group nobody status /var/log/openvpn/openvpn-status.log log /var/log/openvpn/openvpn.log verb 4 # 0 is silent, except for fatal errors # 4 is reasonable for general usage # 5 and 6 can help to debug connection problems # 9 is extremely verbose

–°–ĺ–∑–ī–į–Ķ–ľ –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ—č–Ķ –ī–ł—Ä–Ķ–ļ—ā–ĺ—Ä–ł–ł:

# mkdir /etc/openvpn/ccd && mkdir /var/log/openvpn

–°–ĺ–∑–ī–į–Ķ–ľ —Ą–į–Ļ–Ľ –ļ–ĺ–Ĺ—Ą–ł–≥—É—Ä–į—Ü–ł–ł –ļ–Ľ–ł–Ķ–Ĺ—ā–į –≤ –Ņ–į–Ņ–ļ–Ķ, —É–ļ–į–∑–į–Ĺ–Ĺ–ĺ–Ļ –≤ –Ņ–į—Ä–į–ľ–Ķ—ā—Ä–Ķ¬†client-config-dir¬†:

# nano /etc/openvpn/ccd/user1 iroute 192.168.113.0 255.255.255.0

–ó–ī–Ķ—Ā—Ƭ†user1¬†‚ÄĒ –ł–ľ—Ź —Ā–Ķ—Ä—ā–ł—Ą–ł–ļ–į—ā–į –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ—Ź.

–ē—Ā–Ľ–ł –≤–į–ľ –Ĺ—É–∂–Ĺ–ĺ –ĺ–Ī—ä–Ķ–ī–ł–Ĺ–ł—ā—Ć –ī–≤–Ķ —Ä–į–∑–Ĺ—č–Ķ –Ľ–ĺ–ļ–į–Ľ—Ć–Ĺ—č–Ķ —Ā–Ķ—ā–ł –≤ –ĺ–ī–Ĺ—É —É—Ā–Ľ–ĺ–≤–Ĺ–ĺ –ĺ–Ī—Č—É—é, –Ĺ–ĺ —Ā —Ä–į–∑–Ĺ–ĺ–Ļ –į–ī—Ä–Ķ—Ā–į—Ü–ł–Ķ–Ļ, —ā–ĺ –≤–į–ľ –Ĺ—É–∂–Ķ–Ĺ tun. –Ę–ĺ –Ķ—Ā—ā—Ć –≤ –Ĺ–į—ą–Ķ–ľ —Ā–Ľ—É—á–į–Ķ –ľ—č –ĺ–Ī—ä–Ķ–ī–ł–Ĺ—Ź–Ķ–ľ –ī–≤–Ķ —Ā–Ķ—ā–ł 192.168.1.0/24 –ł¬†192.168.60.0/24 –ī–Ľ—Ź –≤–∑–į–ł–ľ–Ĺ–ĺ–≥–ĺ —Ā–ĺ–≤–ľ–Ķ—Ā—ā–Ĺ–ĺ–≥–ĺ –ī–ĺ—Ā—ā—É–Ņ–į.

–ē—Ā–Ľ–ł –∂–Ķ —É –≤–į—Ā¬†—Ā—ā–ĺ–ł—ā –∑–į–ī–į—á–į –ĺ–Ī—ä–Ķ–ī–ł–Ĺ–ł—ā—Ć 2 —É–ī–į–Ľ–Ķ–Ĺ–Ĺ—č–Ķ —Ā–Ķ—ā–ł –≤ –Ķ–ī–ł–Ĺ–ĺ–Ķ –į–ī—Ä–Ķ—Ā–Ĺ–ĺ–Ķ –Ņ—Ä–ĺ—Ā—ā—Ä–į–Ĺ—Ā—ā–≤–ĺ, –Ĺ–į–Ņ—Ä–ł–ľ–Ķ—Ä —Ā–ī–Ķ–Ľ–į—ā—Ć –ł –≤ –ĺ—Ą–ł—Ā–Ķ –ł –≤ —Ą–ł–Ľ–ł–į–Ľ–Ķ –Ķ–ī–ł–Ĺ—É—é —Ā–Ķ—ā—Ƭ†192.168.10.0/24, —ā–ĺ —ā–ĺ–≥–ī–į –Ī—č –ľ—č –ł—Ā–Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į–Ľ–ł¬†tap¬†–ł–Ĺ—ā–Ķ—Ä—Ą–Ķ–Ļ—Ā –ł —É–ļ–į–∑—č–≤–į–Ľ–ł –Ī—č –Ĺ–į –ļ–ĺ–ľ–Ņ—Ć—é—ā–Ķ—Ä–į—Ö –≤ –ĺ–Ī–ĺ–ł—Ö —Ā–Ķ—ā—Ź—Ö –Ĺ–Ķ –Ņ–Ķ—Ä–Ķ—Ā–Ķ–ļ–į—é—Č–ł–Ķ—Ā—Ź –į–ī—Ä–Ķ—Ā–į –ł–∑ –ĺ–ī–Ĺ–ĺ–Ļ –Ņ–ĺ–ī—Ā–Ķ—ā–ł. –í —ā–į–ļ–ĺ–ľ —Ā–ĺ—Ā—ā–ĺ—Ź–Ĺ–ł–ł openvpn¬†—Ä–į–Ī–ĺ—ā–į–Ķ—ā –≤ —Ä–Ķ–∂–ł–ľ–Ķ –ľ–ĺ—Ā—ā–į.

–ó–į–Ņ—É—Ā–ļ–į–Ķ–ľ —Ā–Ķ—Ä–≤–Ķ—Ä:

# systemctl start openvpn@server # systemctl enable openvpn@server

# netstat -tulnp | grep 1194 udp 0 0 0.0.0.0:1194 0.0.0.0:* 17719/openvpn

# ip a tun0: <POINTOPOINT,MULTICAST,NOARP,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UNKNOWN group default qlen 100 link/none inet 10.8.0.1 peer 10.8.0.2/32 scope global tun0 valid_lft forever preferred_lft forever

–°—ā–į—ā–ł—á–Ķ—Ā–ļ–ł–Ļ –ľ–į—Ä—ą—Ä—É—ā:

# netstat -rn

Kernel IP routing table

Destination Gateway Genmask Flags MSS Window irtt Iface

0.0.0.0 22.44.19.162 0.0.0.0 UG 0 0 0 enp4s0

10.8.0.0 10.8.0.2 255.255.255.252 UG 0 0 0 tun0

10.8.0.0 10.8.0.2 255.255.255.0 UG 0 0 0 tun0

10.8.0.2 0.0.0.0 255.255.255.255 UH 0 0 0 tun0

192.168.113.0 0.0.0.0 255.255.255.0 U 0 0 0 enp5s0

22.44.19.160 0.0.0.0 255.255.255.240 U 0 0 0 enp4s0

–Ę—Ä–į—Ą—Ą–ł–ļ –ł–∑ –Ņ–ĺ–ī—Ā–Ķ—ā–ł 10.8.0.0/24 –Ī—É–ī–Ķ—ā –ľ–į—Ä—ą—Ä—É—ā–ł–∑–ł—Ä–ĺ–≤–į—ā—Ć—Ā—Ź –≤ —ā–ĺ–Ĺ–Ĺ–Ķ–Ľ—Ć.

–ö–Ľ–ł–Ķ–Ĺ—ā—Ā–ļ–ł–Ķ –ļ–Ľ—é—á–ł

–°–ĺ–∑–ī–į–ī–ł–ľ –ļ–Ľ—é—á –ī–Ľ—Ź –ļ–Ľ–ł–Ķ–Ĺ—ā–į openvpn:

# cd /etc/openvpn/keys/easy-rsa-master/easyrsa3 # ./easyrsa gen-req user1 nopass # ./easyrsa sign-req client user1

–ě–Ņ—Ź—ā—Ć –ľ–ĺ–∂–Ĺ–ĺ –ĺ—ā–ľ–Ķ—ā–ł—ā—Ć, —á—ā–ĺ –ľ–ĺ–≥—É—ā –Ī—č—ā—Ć —Ā–ł—ā—É–į—Ü–ł–ł, –ļ–ĺ–≥–ī–į –Ľ—É—á—ą–Ķ –ļ–Ľ—é—á –ļ–Ľ–ł–Ķ–Ĺ—ā–į –∑–į—Č–ł—Č–į—ā—Ć –Ņ–į—Ä–ĺ–Ľ–Ķ–ľ, —Ö–ĺ—ā—Ź –Ī—č –Ĺ–Ķ—Ā–Ľ–ĺ–∂–Ĺ—č–ľ. –Ę–ĺ–≥–ī–į –≤—Ā—Ź–ļ–ł–Ļ —Ä–į–∑ –Ņ—Ä–ł –Ņ–ĺ–ī–ļ–Ľ—é—á–Ķ–Ĺ–ł–ł –ļ VPN –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ –Ī—É–ī–Ķ—ā –≤–≤–Ķ—Ā—ā–ł –Ņ–į—Ä–ĺ–Ľ—Ć. –≠—ā–ĺ –ľ–ĺ–∂–Ķ—ā –Ī—č—ā—Ć —É–ī–ĺ–Ī–Ĺ—č–ľ, –Ķ—Ā–Ľ–ł –≤—č –Ĺ–Ķ —Ö–ĺ—ā–ł—ā–Ķ, –Ĺ–į–Ņ—Ä–ł–ľ–Ķ—Ä, —á—ā–ĺ–Ī—č –≤–į—ą —Ä–Ķ–Ī–Ķ–Ĺ–ĺ–ļ —Ā–Ľ—É—á–į–Ļ–Ĺ–ĺ –Ņ–ĺ–ī–ļ–Ľ—é—á–ł–Ľ—Ā—Ź –ļ –≤–į—ą–Ķ–Ļ —Ä–į–Ī–ĺ—á–Ķ–Ļ —Ā–Ķ—ā–ł –ł –Ĺ–į—ā–≤–ĺ—Ä–ł–Ľ –ī–Ķ–Ľ–ĺ–≤. –Ē–Ľ—Ź —ć—ā–ĺ–≥–ĺ –Ņ—Ä–ĺ—Ā—ā–ĺ –Ĺ–Ķ –Ĺ–į–ī–ĺ —É–ļ–į–∑—č–≤–į—ā—Ć “nopass” –≤ –ļ–ĺ–Ĺ—Ü–Ķ –ļ–ĺ–ľ–į–Ĺ–ī—č –≤—č—ą–Ķ.

–í –ł—ā–ĺ–≥–Ķ –ľ—č –Ņ–ĺ–Ľ—É—á–ł–ľ –ī–≤–į —Ą–į–Ļ–Ľ–į:

–ü—É–Ī–Ľ–ł—á–Ĺ—č–Ļ —Ā–Ķ—Ä—ā–ł—Ą–ł–ļ–į—ā –ļ–Ľ–ł–Ķ–Ĺ—ā–į:

/etc/openvpn/keys/easy-rsa-master/easyrsa3/pki/issued/user1.crt

–ü—Ä–ł–≤–į—ā–Ĺ—č–Ļ –ļ–Ľ—é—á –ļ–Ľ–ł–Ķ–Ĺ—ā–į:

/etc/openvpn/keys/easy-rsa-master/easyrsa3/pki/private/user1.key

–ö–Ľ–ł–Ķ–Ĺ—ā—É –≤–ľ–Ķ—Ā—ā–Ķ —Ā –ļ–ĺ–Ĺ—Ą–ł–≥–ĺ–ľ (—Ā–ľ –Ĺ–ł–∂–Ķ) –Ĺ—É–∂–Ĺ–ĺ –Ī—É–ī–Ķ—ā –Ņ–Ķ—Ä–Ķ–ī–į—ā—Ć –ļ–ĺ–Ņ–ł–ł —Ā–Ľ–Ķ–ī—É—é—Č–ł—Ö —Ą–į–Ļ–Ľ–ĺ–≤:

user1.crt; user1.key; ca.crt; ta.key;

–ļ–ĺ—ā–ĺ—Ä—č–Ķ –≤—Ā–Ķ –ł—Ā–Ņ–ĺ–Ľ—Ć–∑—É—é—ā—Ā—Ź –≤ –ļ–Ľ–ł–Ķ–Ĺ—ā—Ā–ļ–ĺ–ľ –ļ–ĺ–Ĺ—Ą–ł–≥–Ķ.¬†–Ě–ł–ļ–į–ļ–ł–Ķ –ł–Ĺ—č–Ķ —Ą–į–Ļ–Ľ—č, –ļ—Ä–ĺ–ľ–Ķ —ā–Ķ—Ö, –ļ–ĺ—ā–ĺ—Ä—č–Ķ —É–ļ–į–∑–į–Ĺ—č –≤ –ļ–ĺ–Ĺ—Ą–ł–≥–Ķ –ļ–Ľ–ł–Ķ–Ĺ—ā–į, –Ņ–Ķ—Ä–Ķ–ī–į–≤–į—ā—Ć –ļ–Ľ–ł–Ķ–Ĺ—ā—É –Ĺ–Ķ –Ĺ–į–ī–ĺ!

–Ē–į–Ľ—Ć—ą–Ķ —Ā–ĺ–∑–ī–į–Ķ–ľ —Ą–į–Ļ–Ľ –ļ–ĺ–Ĺ—Ą–ł–≥—É—Ä–į—Ü–ł–ł –ī–Ľ—Ź —ć—ā–ĺ–≥–ĺ –ļ–Ľ–ł–Ķ–Ĺ—ā–į:

# cd /etc/openvpn/ccd # nano user1 push "route 192.168.113.0 255.255.255.0" #push "route 192.168.50.0 255.255.255.0"

–≠—ā–ł–ľ–ł –Ņ–į—Ä–į–ľ–Ķ—ā—Ä–į–ľ–ł –ľ—č –Ņ–Ķ—Ä–Ķ–ī–į–Ķ–ľ –ļ–Ľ–ł–Ķ–Ĺ—ā—É –ľ–į—Ä—ą—Ä—É—ā—č –ļ –ĺ–Ī–ĺ–ł–ľ —Ā–Ķ—ā—Ź–ľ –ĺ—Ą–ł—Ā–ĺ–≤. –ē—Ā–Ľ–ł –Ĺ—É–∂–Ĺ–ĺ –Ņ–ĺ–ī–ļ–Ľ—é—á–į—ā—Ć –ļ–Ľ–ł–Ķ–Ĺ—ā–į —ā–ĺ–Ľ—Ć–ļ–ĺ –ļ –ļ–į–ļ–ĺ–Ļ-—ā–ĺ –ĺ–ī–Ĺ–ĺ–Ļ —Ā–Ķ—ā–ł, —ā–ĺ –ĺ—Ā—ā–į–≤–Ľ—Ź–Ļ—ā–Ķ –ĺ–ī–Ĺ—É —Ā–Ķ—ā—Ć, –≤—ā–ĺ—Ä—É—é —É–ī–į–Ľ—Ź–Ļ—ā–Ķ.

IPTABLES

iptables -A INPUT -i lo -j ACCEPT iptables -A INPUT ! -i lo -d 127.0.0.0/8 -j REJECT iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT #iptables -A OUTPUT -m state --state ESTABLISHED,RELATED -j ACCEPT # OPENVPN iptables -A INPUT -i tun+ -j ACCEPT iptables -A FORWARD -i enp5s0 -o tun+ -j ACCEPT iptables -A FORWARD -i enp5s0 -o enp4s0 -j ACCEPT iptables -A FORWARD -i enp5s0 -o enp4s0 -j ACCEPT ..... # NAT  iptables -t nat -F POSTROUTING iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o enp4s0 -j MASQUERADE iptables -t nat -A POSTROUTING -s 192.168.113.0/24 -o enp4s0 -j MASQUERADE .... # OPENVPN iptables -A INPUT -i enp4s0 -p udp --dport 1194 -j ACCEPT .... iptables -P INPUT DROP iptables -P OUTPUT ACCEPT iptables -P FORWARD ACCEPT

–Ě–į—Ā—ā—Ä–ĺ–Ļ–ļ–į Windows –ļ–Ľ–ł–Ķ–Ĺ—ā–į

–Ę–Ķ–Ņ–Ķ—Ä—Ć –Ĺ—É–∂–Ĺ–ĺ —Ā–ļ–į—á–į—ā—Ć openvpn client –Ņ–ĺ–ī –Ĺ–į—ą—É –≤–Ķ—Ä—Ā–ł—é windows, –∑–į–Ņ—É—Ā–ļ–į—ā—Ć —É—Ā—ā–į–Ĺ–ĺ–≤—Č–ł–ļ –Ĺ—É–∂–Ĺ–ĺ –ĺ–Ī—Ź–∑–į—ā–Ķ–Ľ—Ć–Ĺ–ĺ —Ā –Ņ—Ä–į–≤–į–ľ–ł –į–ī–ľ–ł–Ĺ–ł—Ā—ā—Ä–į—ā–ĺ—Ä–į.

cat client.ovpn

dev tun proto udp remote 194.44.219.161 port 1194 client resolv-retry infinite ca ca.crt cert user1.crt key user1.key remote-cert-eku "TLS Web Server Authentication" remote-cert-tls server tls-client tls-auth ta.key 1 auth SHA512 cipher AES-256-CBC comp-lzo persist-key persist-tun mute-replay-warnings verb 3

–°–ĺ—Ö—Ä–į–Ĺ—Ź–Ķ–ľ –ļ–ĺ–Ĺ—Ą–ł–≥—É—Ä–į—Ü–ł—é –Ņ–ĺ–ī –ł–ľ–Ķ–Ĺ–Ķ–ľ client.ovpn –≤ –Ņ–į–Ņ–ļ—É C:\Program Files\OpenVPN\config, —ā—É–ī–į –∂–Ķ –ļ–ĺ–Ņ–ł—Ä—É–Ķ–ľ —Ą–į–Ļ–Ľ—č —Ā–Ķ—Ä—ā–ł—Ą–ł–ļ–į—ā–ĺ–≤ –ł –∑–į–Ņ—É—Ā–ļ–į–Ķ–ľ OpenVPN GUI –ĺ—ā –ł–ľ–Ķ–Ĺ–ł¬†–į–ī–ľ–ł–Ĺ–ł—Ā—ā—Ä–į—ā–ĺ—Ä–į!

–ü—Ä–į–≤–ĺ–Ļ –ľ—č—ą–ļ–ĺ–Ļ –≤ —ā—Ä–Ķ–Ķ – –Ņ–ĺ–ī–ļ–Ľ—é—á–ł—ā—Ć—Ā—Ź.¬†–Ę–Ķ–Ņ–Ķ—Ä—Ć –Ņ—Ä–ł –Ņ–ĺ–ī–ļ–Ľ—é—á–Ķ–Ĺ–ł–ł –Ĺ–į–ľ –ī–ĺ—Ā—ā—É–Ņ–Ĺ—č —Ä–Ķ—Ā—É—Ä—Ā—č —Ā–Ķ—ā–ł 192.168.113.0/24 –ł –ł–Ĺ—ā–Ķ—Ä–Ĺ–Ķ—ā.¬†–ü—Ä–ł –∑–į—Ö–ĺ–ī–Ķ –Ĺ–į —Ā—ā—Ä–į–Ĺ–ł—á–ļ—É, –Ĺ–į–Ņ—Ä–ł–ľ–Ķ—Ä, 2ip.ru – —Ā–į–Ļ—ā –Ņ–ĺ–ļ–į–∂–Ķ—ā IP —Ä–į–Ī–ĺ—á–Ķ–≥–ĺ —Ā–Ķ—Ä–≤–Ķ—Ä–į.

–°–ĺ–∑–ī–į–Ĺ–ł–Ķ —Ā–Ņ–ł—Ā–ļ–į –ĺ—ā–∑—č–≤–ĺ–≤ —Ā–Ķ—Ä—ā–ł—Ą–ł–ļ–į—ā–ĺ–≤

–ē—Ā–Ľ–ł —Ā–ĺ—ā—Ä—É–ī–Ĺ–ł–ļ —É–≤–ĺ–Ľ–ł–Ľ—Ā—Ź, –Ĺ–Ķ–ĺ–Ī—Ö–ĺ–ī–ł–ľ–ĺ –∑–į–Ī–Ľ–ĺ–ļ–ł—Ä–ĺ–≤–į—ā—Ć –Ķ–≥–ĺ –ī–ĺ—Ā—ā—É–Ņ –≤ —Ā–Ķ—ā—Ć VPN –ļ–ĺ–ľ–Ņ–į–Ĺ–ł–ł. –°–Ņ–Ķ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ –ī–Ľ—Ź —ć—ā–ĺ–Ļ —Ü–Ķ–Ľ–ł –≤ OpenVPN –Ņ—Ä–Ķ–ī—É—Ā–ľ–ĺ—ā—Ä–Ķ–Ĺ —Ā–Ņ–ł—Ā–ĺ–ļ –ĺ—ā–∑—č–≤–į —Ā–Ķ—Ä—ā–ł—Ą–ł–ļ–į—ā–ĺ–≤ CRL. –°–ĺ–∑–ī–į–Ļ—ā–Ķ –Ķ–≥–ĺ —ā–į–ļ–ĺ–Ļ –ļ–ĺ–ľ–į–Ĺ–ī–ĺ–Ļ:

# cd /etc/openvpn/keys/easy-rsa-master/easyrsa3 # ./easyrsa gen-crl

–£ –≤–į—Ā –Ī—É–ī–Ķ—ā –∑–į–Ņ—Ä–ĺ—ą–Ķ–Ĺ –Ņ–į—Ä–ĺ–Ľ—Ć –ī–ĺ—Ā—ā—É–Ņ–į –ļ –Ņ—Ä–ł–≤–į—ā–Ĺ–ĺ–ľ—É –ļ–Ľ—é—á—É ca.key —É–ī–ĺ—Ā—ā–ĺ–≤–Ķ—Ä—Ź—é—Č–Ķ–≥–ĺ —Ü–Ķ–Ĺ—ā—Ä–į. –°–Ņ–ł—Ā–ĺ–ļ –ĺ—ā–∑—č–≤–į —Ā–Ķ—Ä—ā–ł—Ą–ł–ļ–į—ā–ĺ–≤ –Ī—É–ī–Ķ—ā —Ā–ĺ–∑–ī–į–Ĺ –≤ —Ą–į–Ļ–Ľ–Ķ /home/ca/easy-rsa-master/easyrsa3/pki/crl.pem.

–ē—Ā–Ľ–ł –Ĺ—É–∂–Ĺ–ĺ –∑–į–Ī–Ľ–ĺ–ļ–ł—Ä–ĺ–≤–į—ā—Ć –≤—č–ī–į–Ĺ–Ĺ—č–Ļ —Ä–į–Ĺ–Ķ–Ķ —Ā–Ķ—Ä—ā–ł—Ą–ł–ļ–į—ā, –≤–ĺ—Ā–Ņ–ĺ–Ľ—Ć–∑—É–Ļ—ā–Ķ—Ā—Ć —Ā–Ľ–Ķ–ī—É—é—Č–Ķ–Ļ –ļ–ĺ–ľ–į–Ĺ–ī–ĺ–Ļ:

# ./easyrsa revoke user1

–ó–ī–Ķ—Ā—Ć –ľ—č –ĺ—ā–ĺ–∑–≤–į–Ľ–ł —Ā–Ķ—Ä—ā–ł—Ą–ł–ļ–į—ā –ī–Ľ—Ź –ļ–Ľ–ł–Ķ–Ĺ—ā–į user1. –Ē–į–Ľ–Ķ–Ķ –Ĺ—É–∂–Ĺ–ĺ —Ā–ļ–ĺ–Ņ–ł—Ä–ĺ–≤–į—ā—Ć –Ĺ–ĺ–≤—č–Ļ —Ą–į–Ļ–Ľ CRL –Ĺ–į —Ā–Ķ—Ä–≤–Ķ—Ä OpenVPN –ł –Ņ–Ķ—Ä–Ķ–∑–į–Ņ—É—Ā—ā–ł—ā—Ć –ī–Ķ–ľ–ĺ–Ĺ OpenVPN.

–ě–Ī–Ĺ–ĺ–≤–Ľ–Ķ–Ĺ–ł–Ķ —Ā–Ņ–ł—Ā–ļ–į –ĺ—ā–∑—č–≤–ĺ–≤ —Ā–Ķ—ā—Ä–ł—Ą–ł–ļ–į—ā–ĺ–≤

–ü–ĺ —É–ľ–ĺ–Ľ—á–į–Ĺ–ł—é,¬† –Ņ—Ä–ĺ–ī–ĺ–Ľ–∂–ł—ā–Ķ–Ľ—Ć–Ĺ–ĺ—Ā—ā—Ć –∂–ł–∑–Ĺ–ł —Ā–Ņ–ł—Ā–ļ–į –ĺ—ā–∑—č–≤–ĺ–≤ —Ā–Ķ—Ä—ā–ł—Ą–ł–ļ–į—ā–ĺ–≤ crl.pem —Ä–į–≤–Ĺ–į 180 –ī–Ĺ—Ź–ľ, –∑–į —ć—ā–ĺ –ĺ—ā–≤–Ķ—á–į–Ķ—ā –Ņ–Ķ—Ä–Ķ–ľ–Ķ–Ĺ–Ĺ–į—Ź:

# cat /etc/openvpn/keys/easy-rsa-master/easyrsa3/vars

#set_var EASYRSA_CRL_DAYS 180

–ü–ĺ—ć—ā–ĺ–ľ—É, –Ņ–ĺ –ł—Ā—ā–Ķ—á–Ķ–Ĺ–ł—é —Ā—Ä–ĺ–ļ–į —É–ļ–į–∑–į–Ĺ–Ĺ–ĺ–≥–ĺ –≤ vars, –Ĺ—É–∂–Ĺ–ĺ –Ī—É–ī–Ķ—ā –ĺ–Ī–Ĺ–ĺ–≤–ł—ā—Ć —Ā–Ņ–ł—Ā–ĺ–ļ (–Ņ–ĺ–Ĺ–į–ī–ĺ–Ī–ł—ā—Ā—Ź –Ņ–į—Ä–ĺ–Ľ—Ć–Ĺ–į—Ź —Ą—Ä–į–∑–į –ī–Ľ—Ź –ī–ĺ—Ā—ā—É–Ņ–į –ļ –Ņ—Ä–ł–≤–į—ā–Ĺ–ĺ–ľ—É –ļ–Ľ—é—á—É ca.key —É–ī–ĺ—Ā—ā–ĺ–≤–Ķ—Ä—Ź—é—Č–Ķ–≥–ĺ —Ü–Ķ–Ĺ—ā—Ä–į):

# cd /etc/openvpn/keys/easy-rsa-master/easyrsa3/ # ./easyrsa gen-crl # cp ./pki/crl.pem /etc/openvpn/crl.pem # systemctl restart openvpn@server

–ö–Ľ–ł–Ķ–Ĺ—ā –ī–Ľ—Ź Linux (Mint)

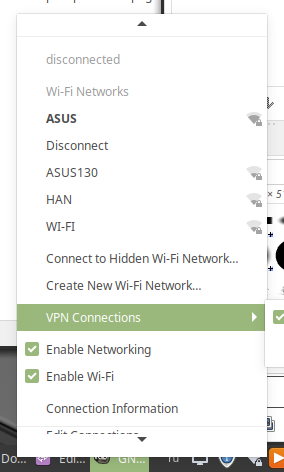

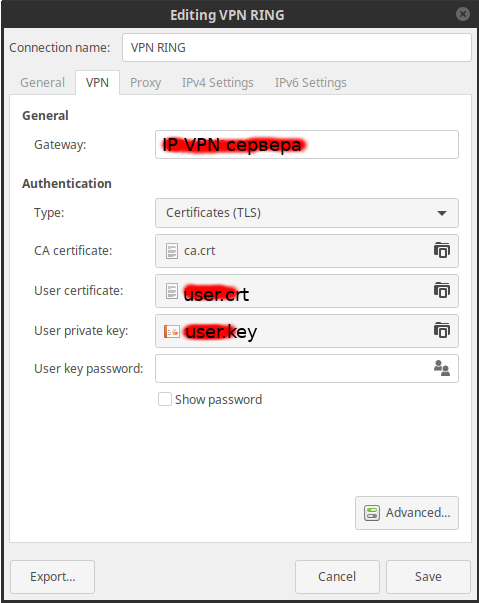

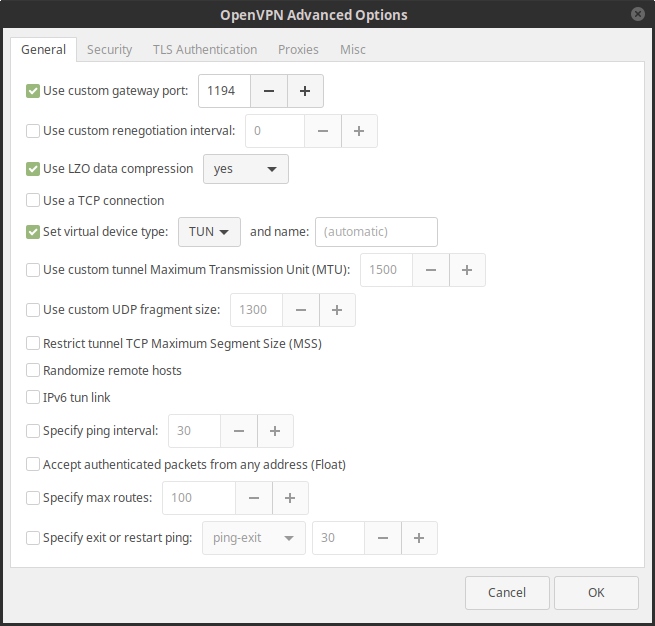

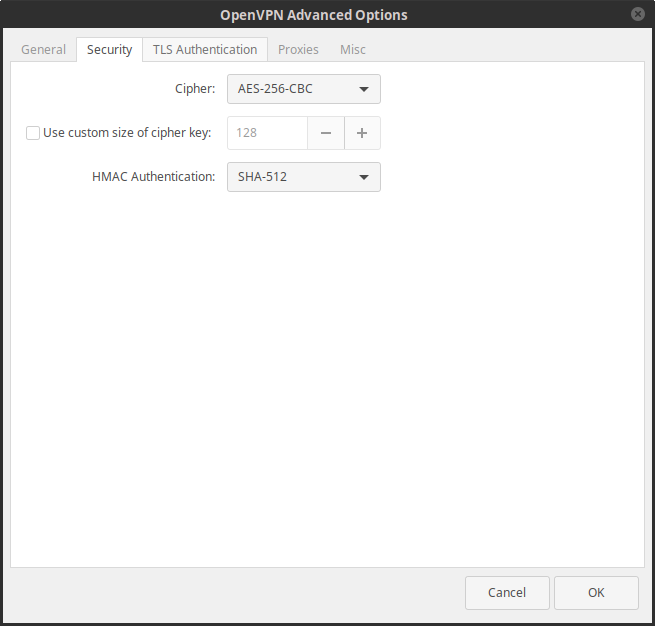

–í—č–Ī–ł—Ä–į–Ķ–ľ VPN Connection –ł –∑–į–Ņ–ĺ–Ľ–Ĺ—Ź–Ķ–ľ –Ĺ–į—Ā—ā—Ä–ĺ–Ļ–ļ–ł:

–Ę–Ķ—Ä–ľ–ł–Ĺ–ĺ–Ľ–ĺ–≥–ł—Ź

–§–į–Ļ–Ľ—č –ī–Ľ—Ź —Ā–Ķ—Ä–≤–Ķ—Ä–į OpenVPN.

| –§–į–Ļ–Ľ | –ě–Ņ–ł—Ā–į–Ĺ–ł–Ķ |

| dh.pem | –§–į–Ļ–Ľ –Ē–ł—Ą—Ą–ł-–•–Ķ–Ľ–ľ–į–Ĺ–į –ī–Ľ—Ź –∑–į—Č–ł—ā—č —ā—Ä–į—Ą–ł–ļ–į –ĺ—ā —Ä–į—Ā—ą–ł—Ą—Ä–ĺ–≤–ļ–ł |

| ca.crt | –°–Ķ—Ä—ā–ł—Ą–ł–ļ–į—ā —É–ī–ĺ—Ā—ā–ĺ–≤–Ķ—Ä—Ź—é—Č–Ķ–≥–ĺ —Ü–Ķ–Ĺ—ā—Ä–į CA |

| server.crt | –°–Ķ—Ä—ā–ł—Ą–ł–ļ–į—ā —Ā–Ķ—Ä–≤–Ķ—Ä–į OpenVPN |

| server.key | –ü—Ä–ł–≤–į—ā–Ĺ—č–Ļ –ļ–Ľ—é—á —Ā–Ķ—Ä–≤–Ķ—Ä–į OpenVPN,¬†—Ā–Ķ–ļ—Ä–Ķ—ā–Ĺ—č–Ļ |

| crl.pem | –°–Ņ–ł—Ā–ĺ–ļ –ĺ—ā–∑—č–≤–į —Ā–Ķ—Ä—ā–ł—Ą–ł–ļ–į—ā–ĺ–≤ CRL |

| ta.key | –ö–Ľ—é—á HMAC –ī–Ľ—Ź –ī–ĺ–Ņ–ĺ–Ľ–Ĺ–ł—ā–Ķ–Ľ—Ć–Ĺ–ĺ–Ļ –∑–į—Č–ł—ā—č –ĺ—ā DoS-–į—ā–į–ļ –ł —Ą–Ľ—É–ī–į |

–Ě–į—Ā—ā—Ä–ĺ–ł—ā—Ć openvpn –Ĺ–į CentOS 7

https://bozza.ru/art-269.html

https://1cloud.ru/help/linux/openvpnserver_debian7_ubuntu12

–†—É–ļ–ĺ–≤–ĺ–ī—Ā—ā–≤–ĺ –Ņ–ĺ —É—Ā—ā–į–Ĺ–ĺ–≤–ļ–Ķ –ł –Ĺ–į—Ā—ā—Ä–ĺ–Ļ–ļ–Ķ OpenVPN